Et si en cette fin d’année 2018, le père Noël nous ramenait quelques nouveaux « Exploits » pour nos objets connectés ? À vrai dire, dans le domaine de l’IoT, nul besoin d’attendre la grande fête du soleil pour profiter de ce type d’offrande… Avec plus de 20 milliards d’objets connectés prévus d’ici 2020, la cybersécurité et à l’opposée, la cybercriminalité sont véritablement des activités lucratives si l’on se réfère aux chiffres communiqués par différents experts de la sécurité. Lucratives à tel point qu’un botnet DDoS tel Mirai qui aurait au préalable, infecté quelques 30 000 équipements distants de manière automatisée peu à lui seul, générer des bénéfices d’environ 20 000 $ par mois. L’exploitation de « machines zombies » est bien évidemment particulièrement rentable et multipliée par le nombre de victimes, permet la construction de véritables empires aux chiffres d’affaires à la croissance exponentielle. L’IoT, pour l’internet des objets suscite les convoitises, c’est un fait… La pléthore d’outils de plus en plus accessibles se montre être véritablement du pain béni pour les « Scripts kiddie » (terme assez péjoratif désignant un hackeur utilisant des outils prêts à l’emploi). Ce type d’application en pleine expansion, facilitent également le travail des « Pentesters » (professionnels des tests d’intrusion & audits de sécurité) dans la recherche de failles et de la perméabilité des infrastructures informatiques en entreprise. L’avenir des objets connectés semble d’un côté, bénéficier d’avancées technologiques considérables qui semblent malheureusement croître proportionnellement aux nombres de failles & vulnérabilités.

Failles que nous avons pu découvrir lors de l’épisode des botnets & BrickerBots (Mirai, Persirai, etc.) ou de nombreuses caméras de vidéosurveillance se sont transformées en véritables « machines zombies » pour l’occasion. Nous avons pour habitude d’étudier quelques protocoles issus des environnements IoT à un niveau plutôt accessible permettant toutefois de comprendre leurs mécanismes de fonctionnement, leurs vulnérabilités et les possibilités de faire face à certaines failles malheureusement parfois intrinsèques à la conception du produit ou de la technologie. En effet, bon nombre d’objets connectés présents dans notre quotidien ne sont malheureusement pas développés avec une prise de conscience suffisante en matière de sécurité associée à des capacités matérielles « limitées » rendant parfois impossible tout ajout de couches de sécurité supplémentaires dans l’implantation du produit. Cette vitrine technologique peu élogieuse est le quotidien d’un grand nombre d’objets connectés (caméras de vidéosurveillance, Babyphone, certains systèmes d’alarme, domaine de la santé, ou autres objets connectés raccordés sur la toile) devenant de véritables portes ouvertes à des attaques généralisées à grande échelle. Dans cet article nous allons nous focaliser sur le Framework « Metasploit » associé à l’extension « AutoSploit » permettant d’automatiser la recherche & exploitation de failles grâce au moteur de recherche www.shodan.io que nous avons pour habitude de citer dans de nombreux articles dédiés aux caméras de vidéosurveillance.

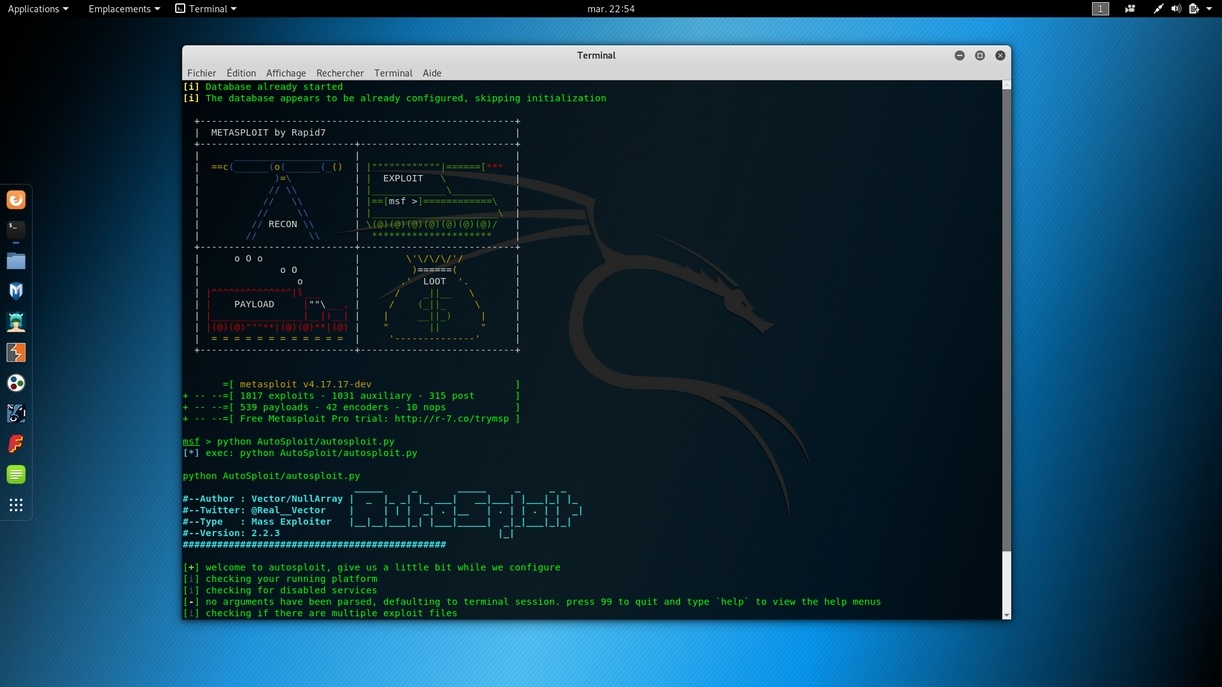

Présentation d’AutoSploit « Automated Mass Exploiter », extension du célébrissime framework d’exploitation Metasploit

Véritable « must have » pour les Pentesters, Metasploit est un projet open source initié en 2003 par un certain HD Moore permettant de tester et de trouver des vulnérabilités exploitables dans les systèmes informatiques. Systèmes informatiques se montrant assez vastes, Metasploit peut être utilisé dans tout type d’environnement en local ou à distance à la recherche de vulnérabilités sur des réseaux d’entreprise, des objets connectés, des caméras de vidéosurveillance, objets connectés dédiés au fitness, serveurs distants, systèmes d’alarme peu sécuritaire et bien plus encore. Véritable plateforme de la sécurité, Metasploit bénéficie de nombreux « Exploits » (fréquemment mis à jour) permettant de tirer profit des vulnérabilités & failles associées à des « Payloads » se chargeant de l’exécution et de la prise de contrôle distante totale ou partielle d’un équipement. Cette association s’est vu quelque peu bouleverser en ce début d’année 2018 par l’arrivée sur le célèbre dépôt « GitHub » d’un script développé en python baptisé « AutoSploit ». AutoSploit permet une automatisation ou plutôt une industrialisation des attaques en environnement IoT.

Crée par « VectorSEC » – [Twitter : @Real__Vector], AutoSploit s’appuie sur le Framework Metasploit ainsi que sur le tristement célèbre moteur de recherche Shodan.io permettant une indexation des caméras de surveillance ou autres objets connectés vulnérables. Automatisé par l’utilisation des API de Shodan.io, ce trio infernal nous permet l’exploitation d’hôtes distantes de manière totalement automatisée et surtout de manière non arbitraire. AutoSploit s’appuie sur différents mots clés préalablement définis par l’utilisateur, puis sélectionne de manière automatisée les différents « Exploits » & « Payloads » issus de Metasploit afin d’assurer une prise de contrôle distante d’équipements vulnérables trouver au hasard. L’exploitation de ces hôtes distantes (switchs, caméras de vidéosurveillance, objets connectés, serveurs, ordinateurs, etc.) se montre grandement simplifiée rendant les prises de contrôles distantes bien plus aisées qu’auparavant. De nombreux fabricants proposent heureusement des mises à jour permettant de combler de nombreuses brèches. Toutefois, certains systèmes (caméras, systèmes d’exploitation obsolètes, objets connectés …) non mis à jour continuer à œuvrer sans même que son utilisateur en soit conscient. L’automatisation des mises à jour se montre encore rare en environnement IoT et parfois les failles intrinsèques liées à la conception du produit empêchent de combler certaines vulnérabilités. Une réalité tangible comme nous l’avions vu précédemment avec certaines caméras à bas coûts ne bénéficiant pas toujours d’une réelle politique de sécurité.

AutoSploit, Shodan, et Metasploit : Doit-on voir d’un mauvais œil ce type d’applications pourtant orientées sécurité?

L’arrivée de telles applications soulève bien évidement de nombreux débats, houleux pour la plupart. L’IoT pour l’Internet des objets n’est que rarement mis en avant pour sa sécurité exemplaire. Un fait qui malheureusement ne préoccupe pas à ce jour tous les fabricants. Nous avons pu constater l’ampleur du phénomène quelque temps auparavant avec de nombreuses failles exploitant les accès Telnet des caméras de vidéosurveillance offrant la possibilité d’injecter des Firmwares personnalisés, d’exécuter des attaques de type DDoS, l’exploitation de Botnets malveillants tels Persirai, Mirai et bien plus encore. Bon nombre de chercheurs/experts en sécurité, Pentesters ou Hackers estiment que l’arrivée d’applications telles « AutoSploit » se montre tout sauf positif pour l’avenir de l’IoT. Autosploit favorise la généralisation des attaques avec un « code éthique » quelque peu discutable, loin des environnements professionnels de la sécurité informatique.

Banaliser le piratage en offrant à un public de niveau débutant/intermédiaire ce genre d’outil est une ineptie qui pourrait à l’avenir ternir fortement l’image déjà peu orthodoxe des objets connectés. D’autres acteurs de la sécurité informatique voient la généralisation de ce type d’outil comme un facteur positif, ayant pour but de faire évoluer la mentalité des fabricants et de surcroît, leurs approches de la sécurité lors de la conception. En effet, la généralisation des attaques informatiques pourrait améliorer de manière significative la sécurité en environnement IoT en proposant des produits bénéficiant de couches de sécurité additionnelles, de mises à jour plus fréquentes, plus de rigueur en somme. Cette façon de penser, d’esprit « White Hats « ou la divulgation de failles & vulnérabilités au grand public est légion, permets aux fabricants de revoir leurs copies rapidement. Une méthodologie à contre-courant des vulnérabilités dites « Zero Day » n’étant jamais révélées publiquement afin de profiter le plus longtemps possible de leurs exploitation.

AutoSploit, Shodan, et Metasploit : la post-exploitation permettant de nombreuses malversations…

La post-exploitation est la prise de contrôle distante, la mise en place de d’un accès spécifique permettant un retour aisé sans devoir ré-exploiter la faille ou encore, l’extraction de données personnelles. La post exploitation offre de nombreuses possibilités aux utilisateurs malveillants ayant réussi à s’introduire. La récupération de données personnelles telle la position de l’utilisateur, ses photos & vidéos, la récupération d’empreintes biométriques pouvant être par la suite utilisée à des fins malveillantes, la récupération d’accès de type login/password parfois non chiffrés ou encore l’extraction des données de santé font partie de la liste non exhaustive qu’un individu mal intentionné pourra exploiter après s’être introduit.

Un rapport commandé par vpnMmentor démontre clairement les risques liés aux objets connectés. Ce rapport fait mention d’une prise de contrôle distante d’une « semelle connectée » pouvant augmenter la température de celle-ci jusqu’à 45 °C. D’autres cas tout aussi explicites sont mentionnés dans ce rapport dont le lien est accessible ci-dessous. Il s’agit là d’exemples concrets qui sont infimes face aux possibilités offertes par l’IoT… Avec un taux de croissance annuel moyen de l’ordre de 18,4 %, il serait temps qu’une certaine régulation ait lieu dans le domaine des objets connectés permettant de bénéficier plus naturellement, de produits sécurisés lors de la conception.

AutoSploit, Shodan, et Metasploit : Conclusion, une fois de plus, doit-on céder aux objets connectés sous notre sapin ?

Après lecture de cet article, il pourrait être légitime de ne plus vouloir se munir d’objets connectés. À vrai dire, il serait bien dommage de ne pas en profiter, surtout en cette période festive, propice aux achats de ce type ! Bon nombre d’objets connectés restent majoritairement sécuritaires et ne présentent aucune vulnérabilité connue permettant de les exploiter à ce jour. De nombreux équipements dédiés à la vidéosurveillance, des systèmes d’alarme connectés ou autres objets IoT restent hautement perméables aux attaques, développés avec un cahier des charges strict en matière de sécurité parfois même épaulés par des organisations telles l’ANSSI à l’instar du système d’alarme PowerNeo du fabricant DSC certifié NF&A2P@. Malheureusement, de nombreuses failles d’exploitation s’appuient principalement sur des erreurs humaines telles un accès login/mdp laissé par défaut ou des firmwares totalement obsolètes rendant l’exploitation distante possible pour parfois, des dizaines de milliers d’utilisateurs sur de courtes périodes. En environnement IoT, très souvent l’utilisateur est pris à défaut par l’élaboration de mauvaises règles de sécurité laissant inconsciemment des brèches que bon nombre d’applications telles Autosploit, ou encore Shodan n’hésiteront pas à exploiter ou indexer publiquement.

Les fabricants ne sont bien sûr pas en reste et l’offre Low Coast semble particulièrement touchée par les failles intrinsèques liées à la conception du produit telles l’absence de couches de sécurité supplémentaires, l’absence de mécanismes d’authentification forte, les possibilités d’attaque de type « BruteForce » rendues possibles, les accès Telnet laissés par défaut et bien plus encore. La toile regorge d’information au sujet des objets connectés et particulièrement de leurs vulnérabilités. Toutefois, dans le domaine des cyberattaques, personne ne semble être à l’abri. On repense à l’attaque massive de type DDoS perpétrée sur le géant de l’hébergement OVH exploitant, routeurs et caméras de vidéosurveillance en machines zombie contre celui-ci. Dans cette attaque de taille conséquente, près de 145 000 objets connectés ont saturés la bande passante de l’hébergeur roubaisien avec des pics de communication allant jusqu’à 1Tbps… Pour clore ce dossier, nous soulignerons que certains pays comme la Chine ou l’Allemagne ont pris des mesures drastiques en interdisant la vente de montre connectée aux enfants. Pour ceux qui en seraient déjà équipés, l’autorité de régulation des télécommunications allemande invite les parents à détruire celles-ci. Une certaine ambiance qui ne fait aucun doute que la sécurité des objets connectés est une tangente méritant véritablement toute l’attention des fabricants si l’on souhaite que l’IA & les objets connectés rentrent durablement dans nos foyers.