Pour ce court billet de blog, je souhaitais communiquer sur la sécurité intrinsèque faible des serveurs FTP de certains centres de télésurveillance, malgré une politique « cybersécurité » très souvent mise au premier plan. Dans cet article, je ne laisserai planer aucun indice, par mesure de sécurité et aussi de confidentialité. Ce n’est pas du tout l’esprit de cet article, loin de là… Pour assurer une remontée efficace des flux vidéo des caméras thermiques en cas d’intrusion détectée, plusieurs possibilités s’offrent à nous. Dans le cas étudié, elle se base sur l’utilisation d’un serveur FTP (File Transfer Protocol) déployé par le télésurveilleur, permettant de récupérer rapidement et de manière automatisé, les flux vidéo venant des différentes caméras/NVR des clients distants. Dans mon cas, je dispose de plusieurs installations réalisées dans le domaine des travaux public étant raccordées en télésurveillance avec ce schéma de fonctionnement relativement fiable.

Dossier : Secrets de télésurveillance | Faille critique sur le serveur FTP ProFTPD 1.3.5e non patché depuis 11 ans.

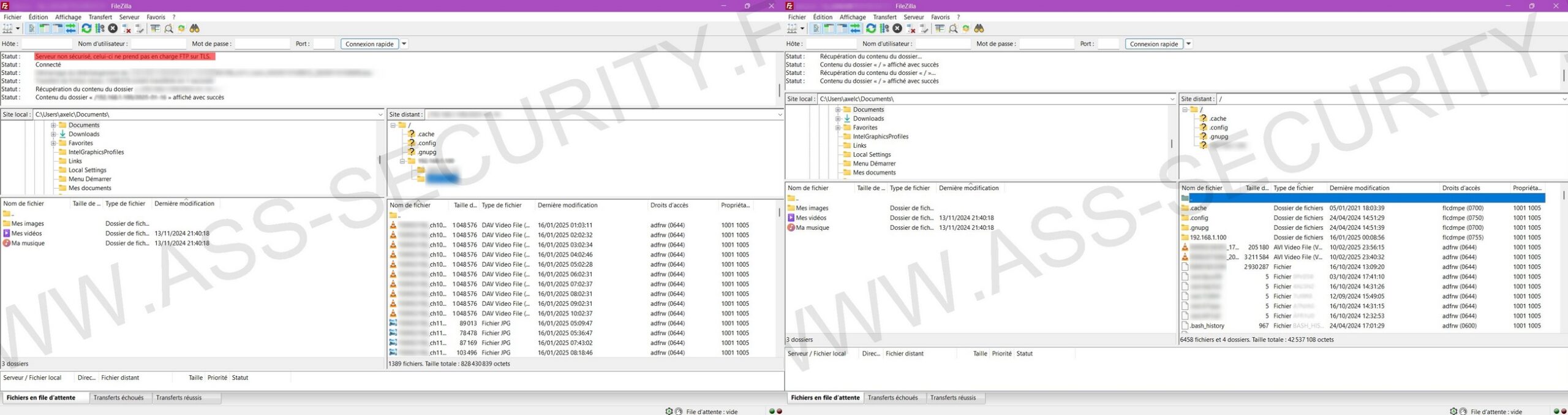

Matériellement parlant lors d’un déploiement de ce type d’installation, j’utilise une FoxBox, qui est une solution de détection d’intrusion de périmètre Plug’n Play (PIDS) remontant efficacement les flux vidéo auxquels les caméras thermiques sont raccordées. Pour le paramétrage de ce type de serveur, il me suffit de rentrer l’adresse IP du serveur distant (télésurveillance), les identifiants/mots de passe assez simplistes (longueur 46 bits), fournis par le centre de télésurveillance ainsi que de renseigner le fameux port 21 propre au serveur FTP dans la configuration de la FoxBox. Notons que le principe du serveur FTP initié en 1971, est universel et permet également, même si ce n’est pas du tout le but initial, de se connecter avec un logiciel client de type FileZilla, permettant de facto, d’accéder à la racine du serveur distant du centre de télésurveillance où sont stockées l’ensemble des remontées vidéo en temps réel.. Tel est le fond du problème… Une histoire de droit & de visibilité.

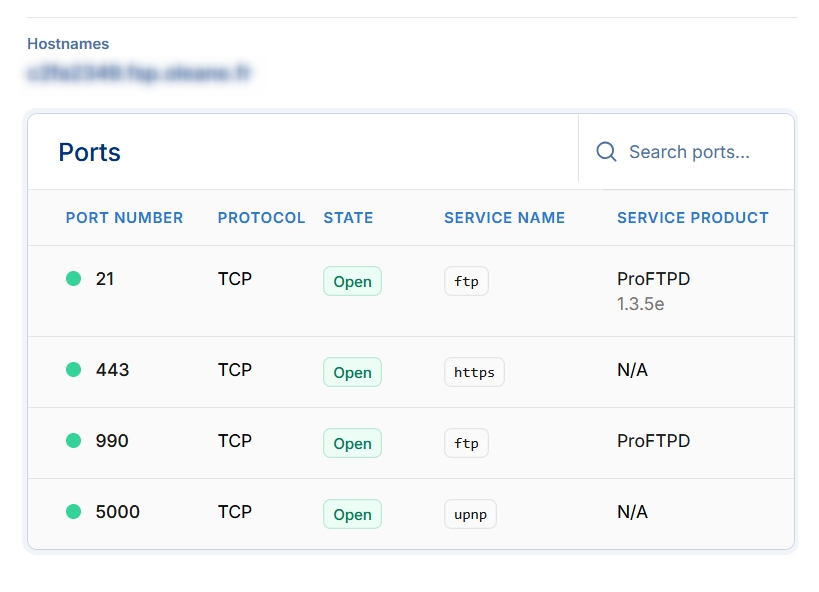

Hélas, nous ne sommes pas seuls, et de nombreuses remontées vidéo de clients provenant de différents sites sous télésurveillance (ne nous concernant pas) sont totalement visibles en clair. Il s’agit de vidéos ou de captures d’images aux formatx .MPEG/.JPG. Rapidement, je peux constater que le serveur FTP utilisé par le centre de télésurveillance s’appuie sur le FTP « ProFTPD » dans sa version 1.3.5e, présentant une faille CVE connue datant de 2015. Cette vulnérabilité est répertoriée sous le bulletin de sécurité CERTFR-2015-AVI-178. De plus, l’adresse IP du serveur étant publique, elle facilite de facto les attaques par brute force, sans limites notables sur le nombre de tentatives ainsi que le scan des différents ports ouverts permettant de bénéficier d’informations clés. Dans notre cas, les ports ouverts sont : le 21 pour le service FTP non sécurisé, le 443 pour une connexion sécurisée, le 990 pour du SFTP implémentant SSL/TLS pour le FTP et le 5000 pour le protocole UPNP ou… League Of Legends. ^^.

La visite du FTP remonte des événements plus gênants, comme la présence des fichiers .JSON associés aux vidéos .MPG contenant différentes informations :

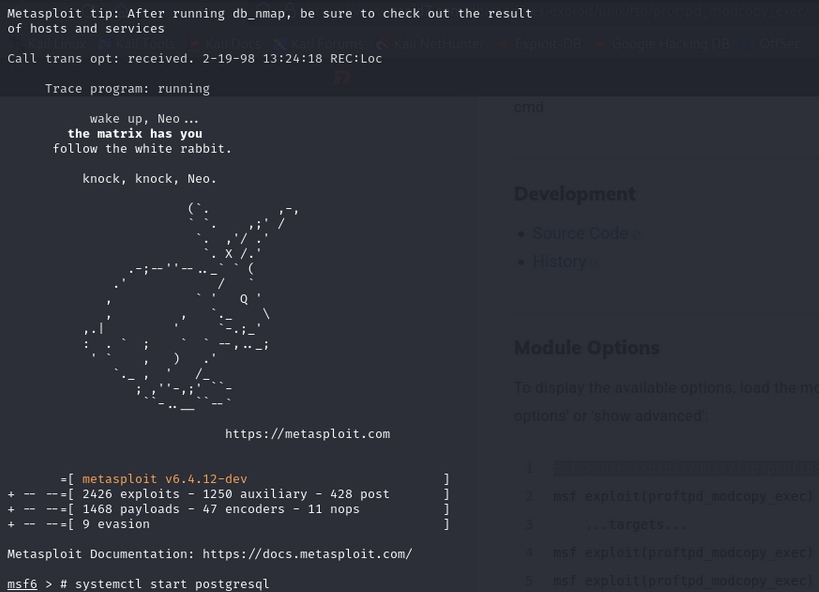

Nous n’irons pas plus loin sur ce sujet. Toutefois, je me pose la question, au vu des droits « chmod – commande des permissions » sur les différents dossiers, si leur suppression ou modification n’est pas malheureusement possible dans mon cas… J’en viens à cette conclusion : il est très étonnant de constater l’utilisation d’un serveur FTP non sécurisé alors qu’il existe le protocole SFTP (SSH File Transfer Protocol) sur le port 22, nativement plus robuste et déployé depuis la version 1.3.2. Dans notre cas, l’atteinte à l’intégrité et à la confidentialité des données est tout de même assez inquiétante, surtout en 2025. Pourquoi chaque client n’aurait-il pas simplement son propre dossier dédié, avec des droits de lecture/écriture distincts du reste des dossiers clients ? Je ne comprends pas non plus pourquoi un « chmod » limitant l’accès aux fichiers et la visibilité des dossiers n’est pas mis en place sur certains fichiers sensibles, notamment ceux qui révèlent l’historique des commandes exécutées sur le serveur (.bash_history), telles que les différentes actions « chdir » et « sudo ». La visibilité sur certains sous-dossiers du FTP est assez explicite, comme /ftp/climax-xxx/ et cd alarmexxx-xxxx/. Nous avons même trouvé un script nommé cat delete-ftp_caca2019xxxxx.sh, ce qui est assez amusant… Les vulnérabilités étant connues et documentées pour cette version de ProFTPD 1.3.5e depuis 2015, soit depuis 11 ans, rappelons-le (!), il est techniquement possible, avec des outils comme Metasploit (que j’avais présenté…), de mener une attaque et sans doute d’accéder à des niveaux plus profonds du système… Certains script kiddies s’en donneraient à cœur joie…

Comment une attaque pourrait-elle avoir lieu et quelles en seraient les conséquences dans le cas de ce centre de télésurveillance ? Metasploit & « mod_copy »

Comme nous l’avons vu, ProFTPd 1.3.5, dans sa version non patchée, présente une vulnérabilité entièrement documentée par Vadim Melihow. Cette vulnérabilité repose sur le module « mod_copy », qui peut être chargé depuis la console Metasploit permettant de facto, sans authentification donc en utilisateur anonyme, de copier tout type de fichiers vers ProFTPd 1.3.5, avec la possibilité d’exécuter un code arbitraire en php. Il s’agit donc du module « mod_copy », nativement implémenté dans ProFTPd, qui pose problème et qui peut être désactivé pour pallier cette vulnérabilité. Notons également que les privilèges utilisateurs sont complets. La criticité de cette vulnérabilité est majeure pour assurer la continuité de service de ce serveur FTP dans le centre de télésurveillance en cas de compromission. Une attaque pourrait en effet bloquer l’ensemble des remontées vidéo par l’exécution d’un code malicieux.

Dossier : Secrets de télésurveillance, découverte de certaines vulnérabilités critiques | La réponse du centre de télésurveillance

Notons que suite à l’envoi de ces différentes anomalies à la télésurveillance, celle-ci m’a apporté une réponse rapide et transparente sur les différentes problématiques, m’assurant que le sujet était pris au sérieux pour ce serveur FTP « historique ». La réponse précise apportée a été la suivante : « Nous disposons bien de serveurs SFTP, mais tous les matériels installés historiquement par vos confrères ne sont pas compatibles SFTP, ce qui nous oblige à maintenir cet équipement actif. ». Notons que depuis, un nettoyage a bien été effectué, et les vidéos ne remontent plus « en clair » sur le FTP. Seuls les fichiers .JSON sont désormais visibles au fil de l’eau. Espérons, à minima, que ce serveur FTP passe dans sa dernière version étant la 1.3.9rc3 de décembre 2024, ne présentant aucune vulnérabilité à ce jour… Soulignons enfin la réactivité et l’efficacité du centre de télésurveillance, ayant pris au sérieux ces différentes problématiques signalées… Merci à eux.