C’est connu, la concurrence est excellente pour stimuler la croissance, l’innovation, incitant les entreprises à se dépasser… Le cercle vertueux de la concurrence peut aussi adopter des stratégies plus agressives venant à venir taquiner (ou non !) la concurrence sur ses plates-bandes. C’est de bonne guerre et cela exacerbe les esprits, surtout lorsque la logique reste factuelle. Burger King et McDonald’s en sont les parfaits exemples avec une com’ aux petits oignons… Hélas, dans les dernières brèves de comptoir de nos chers systèmes d’alarmes, il semble qu’il y ait très peu de chance de voir Daitem se plier à cet exercice de style, en proposant à ses clients de passer vers des systèmes d’alarme Ajax Systems ni même d’offrir un petit café au fabricant ! Une référence à la campagne de publicité assez épique qui avait émoustillé la toile lors de la crise sanitaire et où, le géant Burger King, invitait sa clientèle à s’approvisionner à la concurrence… Dans cette histoire, il est important de détendre les esprits et d’analyser de manière absolument pragmatique et factuelle ce qui s’est passé lors de la diffusion de cette vidéo. Pour ceux qui n’auraient pas suivi ou voulu suivre ce drama ayant agité le microcosme de la sécurité électronique, revenons-en aux faits initiaux… On finira par faire dans le sensas’ chez ASS Security !

Brouillage de l’alarme sans fil Ajax – Mythe ou réalité ? | Préambule concernant le brouillage du système d’alarme Ajax

Les premières minutes de ce reportage se montrent brèves mais intenses, s’appuyant sur le brouillage d’un système d’alarme de marque Honeywell de la série « Total Honeywell Box », solution anti-intrusion majoritairement installée par certains organismes bancaires ou de téléphonie. S’appuyant sur le protocole de communication « ALPHA Protocol », l’absence d’étude par nos soins de cette technologie radio, nous oblige à rester modestes dans nos propos. Si Honeywell souhaite prendre contact avec nous afin de clarifier ce sujet, cela sera avec plaisir… D’après la vidéo, l’attaque perpétrée se base probablement sur un simple brouillage (Jamming), visant à occulter la gamme de fréquences de communication 868 MHz de l’alarme et non, à s’appuyer sur une attaque par rejeu (réémission de signaux) dite « Replay-Attack », qui aurait par exemple, généré un désarmement légitime (bien qu’illégitime) dans l’historique comme nous le verrons plus loin dans cet article…

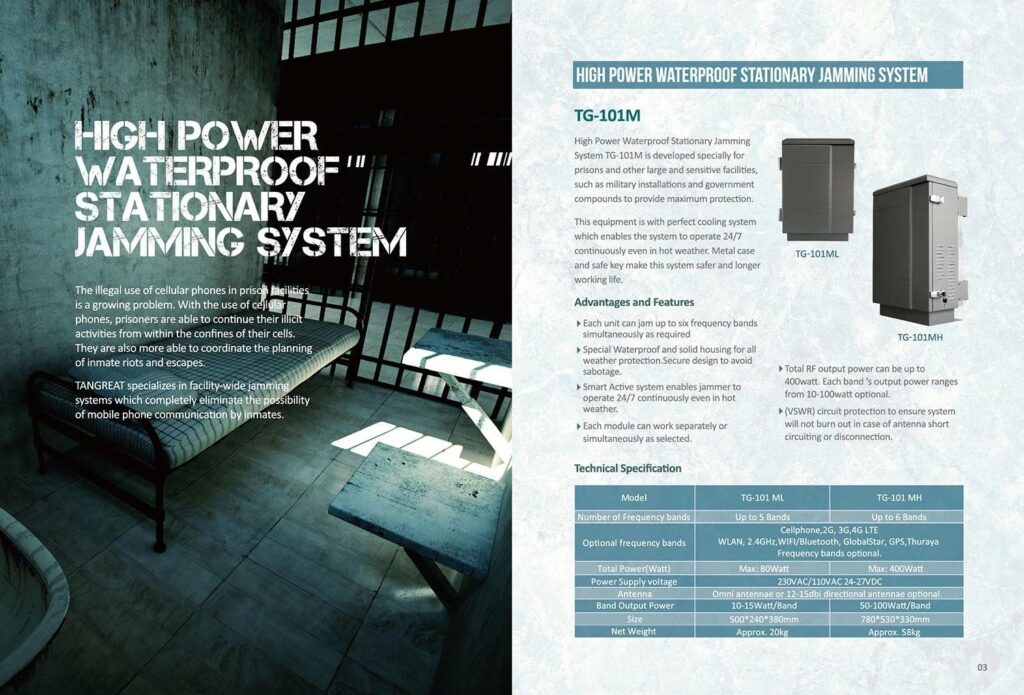

À ce sujet, le reportage était assez sommaire et peu d’infos ont fuitées, nourrissant fatalement une certaine spéculation… La deuxième partie de la vidéo se montre beaucoup plus équivoque, s’appuyant sur un cas concret de brouillage réalisé en condition réelle… Les faits se déroulent dans les locaux du groupe d’Atraltech, propriétaire des marques Diagral, Daitem et Logisty, avec l’usage d’un brouilleur d’ondes à 8 bandes s’appuyant sur la fréquence de brouillage unique en 868 MHz. Dans ce test visant une démonstration de force par neutralisation d’un système d’alarme, deux produits ont été opposés entre eux, soit l’excellentissime, bien que vieillissante centrale Daitem E-NOVA, s’appuyant sur la technologie « TwinBand® », utilisant les fréquences 433 et 868 MHz tout comme la marque Tecnoalarm, et le très novateur que l’on ne présente plus, système d’alarme Hub Ajax (à peine dissimulé…), s’appuyant sur la gamme de fréquences 868 MHz (868,0 à 868,6 MHz), comme bon nombre de ses concurrentes (Visonic PowerMaster, Risco Agility, Hikvision AX Pro que nous avions testée, Vesta Climax etc.).

Pour ceux qui souhaiteraient des informations précises sur l’usage de telle ou telle fréquence, nous avions en 2016, épiloguer (nombreuses MAJ faites de cet article) à travers un dossier très complet : Dossier : Alarmes sans-fil, Brouillage alarme, Piratage, Vulnérabilités, Replay-Attack, Perturbation, Fréquences 433 ou 868 MHz… Pour en revenir à notre vidéo ayant quelque peu agité la toile, notons que de manière assez simple, ce test de brouillage réalisé par Atraltech a été opéré à l’aide d’un brouilleur 8 bandes accessible assez simplement sur Internet et couvrant l’ensemble de la gamme de fréquences 868 MHz rendant de facto, inopérante toute communication entre les périphériques Ajax et le Hub 2. Dans ce scénario de fonctionnement défavorable, l’information de brouillage est bien transmise à l’utilisateur et/ou vers le centre de télésurveillance par les différents canaux de communication disponibles, même si le système n’est plus capable de générer un déclenchement de sirène, ni même de traiter l’ouverture de la porte comme nous le voyons à la vidéo. Le second test reprend la même méthodologie de brouillage, soit une attaque sur la bande de fréquence 868 MHz apportant une perturbation sur l’une des deux fréquences du système TwinBand® propre au fabricant français. Cette attaque permet donc à la Daitem, de continuer de rester en service malgré un brouillage sur l’une de ces deux fréquences et d’assurer un déclenchement de sirène sur une ouverture de porte et non une tentative de brouillage.

Brouillage de l’alarme sans fil Ajax – Mythe ou réalité ? | Notre brève analyse de la vidéo sur le brouillage des alarmes

Vous étiez nombreux à réagir sur l’impartialité de ce reportage qui aura généré un environnement de test favorable au système d’alarme Daitem avec un brouillage exclusif sur la bande de fréquences 868 MHz, excluant les brouilleurs occultant la plage de fréquence 433 MHz/868 MHz… Lors de notre article sur les méthodologies de brouillage sorties en 2016 dans sa première version, nous expliquons de manière factuelle que l’usage de deux fréquences éloignées était certes très pertinent pour les perturbations environnantes du quotidien (télécommande portail, volet, etc.) mais qu’hélas, la réalité du terrain faisait part d’un grand nombre d’actes de brouillage sur un large spectre dont la fameuse bande 433 MHz mais également les bandes GSM/CDMA, LTE et même les fréquences GPS couvrants les Trackers (1570-1610 MHz) …

Le début du test mettait pourtant l’accent sur un brouilleur 18 bandes, un beau bébé capable d’occulter toutes les fréquences, dont la fameuse bande 433 MHz (400-470 MHz)… Cela aurait bien évidemment levé tout débat houleux à ce sujet et aurait même permis au fabricant français Daitem de mettre également en avant ses excellentes contre-mesures reconnues de tous, face aux différentes tentatives de brouillage… Dommage. N’oublions pas et rappelons-le, qu’aucun système d’alarme ou tout autres équipements radio n’est inviolables, dès lors que les ondes sont échangées de manière hertziennes. Des faits que nous allons étudiés en détail tout au long de cet article, en démystifiant différentes méthodologies d’attaques, de plus en plus sophistiquées… Soyons quelque peu minimaliste au niveau du discours et notons que le plus important face aux tentatives de brouillage, reste bien évidemment les contre-mesures soit, la façon dont le système d’alarme radio se comportera face à un acte de brouillage ou une attaque par réémission de signaux – Replay Attack, que nous rencontrons d’ailleurs de plus en plus sur le terrain, dans notre quotidien d’installateur d’alarme sur le secteur Ouest de la France.

Brouillage de l’alarme sans fil Ajax – Mythe ou réalité ? | 1 ère étape avec un classique brouillage par Jammer/Jamming

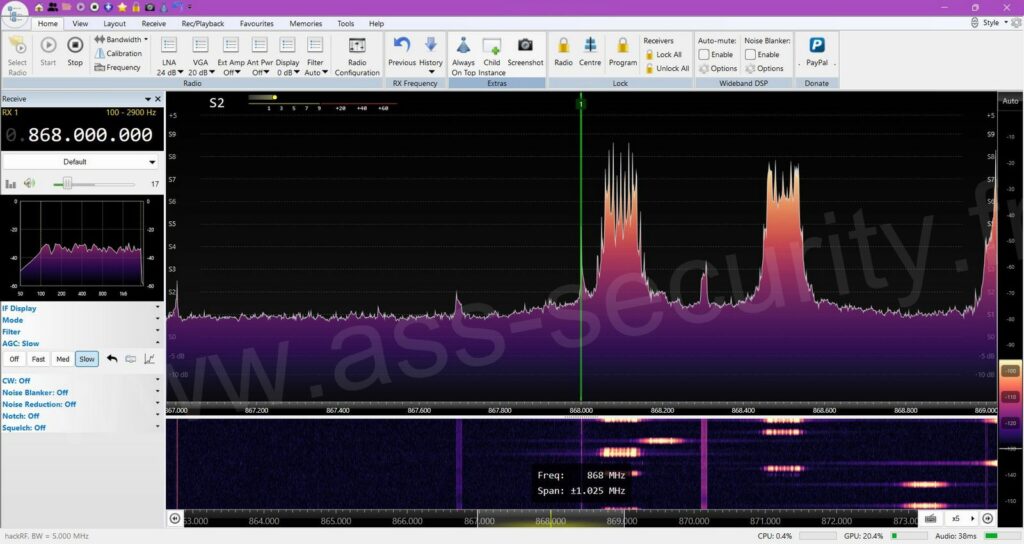

Depuis longtemps, vous êtes nombreux à m’avoir demandé comment réagissait le système d’alarme Ajax face aux tentatives de brouillage ou, confronté aux attaques par rejeux – Réémission de signaux – Replay-Attack. La vue de ce reportage a quelque peu accéléré la rédaction de cet article, permettant de découvrir en détail les nombreuses contres-mesures offerte par le fabricant Ukrainien. Pour ces différents tests de brouillage, j’ai utilisé une configuration connue soit, le Hub 2 Plus s’appuyant sur les connectivités Ethernet/Wi-Fi/LTE associé, à un détecteur d’ouverture de type Doorprotect Plus. La partie sirène se repose sur une classique « StreetSiren » ainsi que sur la « StreetSiren S » fraîchement sortie sur le marché. À la différence de la « StreetSiren » classique dite « Baseline », le modèle « S », pour Superior inclut nativement des fonctions avancées face aux tentatives de brouillage, comme nous le verrons à travers nos différents tests. Pour ce brouillage de l’écosystème Ajax, nous avons utilisé un émetteur/récepteur « SDR – Software Defined Radio » permettant de générer un bruit blanc amplifié s’apparentant à un brouillage avec, à la différence d’un « vulgaire » Brouilleur-Jammer, un contrôle visuel constant du spectre radio lors de nos tests.

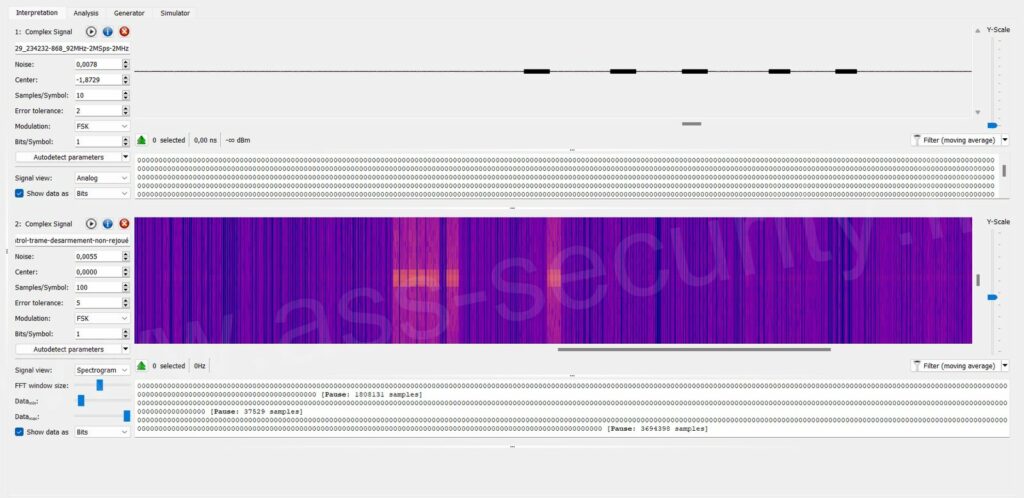

La partie attaque par rejeu s’appuie également sur de la SDR par logiciel, méthodologie bien plus subtile, nous permettant d’intercepter une trame radio de désarmement transmise légitimement par la télécommande et de la rejouer dans le but de désarmer l’alarme sans télécommande… Tous nos essais ont été réalisés sur la gamme de fréquences 868 MHz/XX dans un environnement Faraday adapté pour l’occasion. Lors de nos différents tests, nous n’agirons pas sur les moyens de communication 3G/4G LTE & Wifi, puisque ce volet n’est pas au programme de cet article. À ce sujet, notons que le Hub 2 Plus est le plus complet en matière de communication, permettant de switcher aisément sur les différents canaux de transmission en cas d’indisponibilité. Nous avions longuement parlé de ce sujet lors de notre test que vous pouvez retrouver ici…

Note

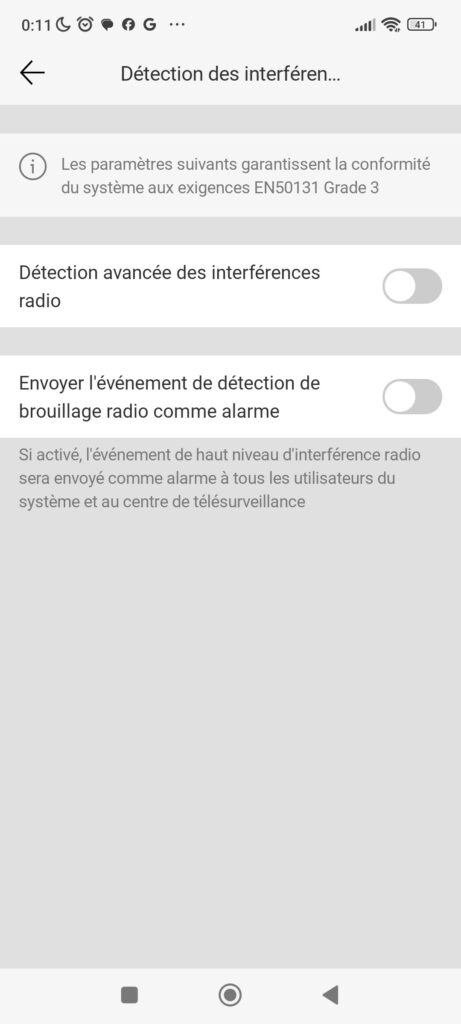

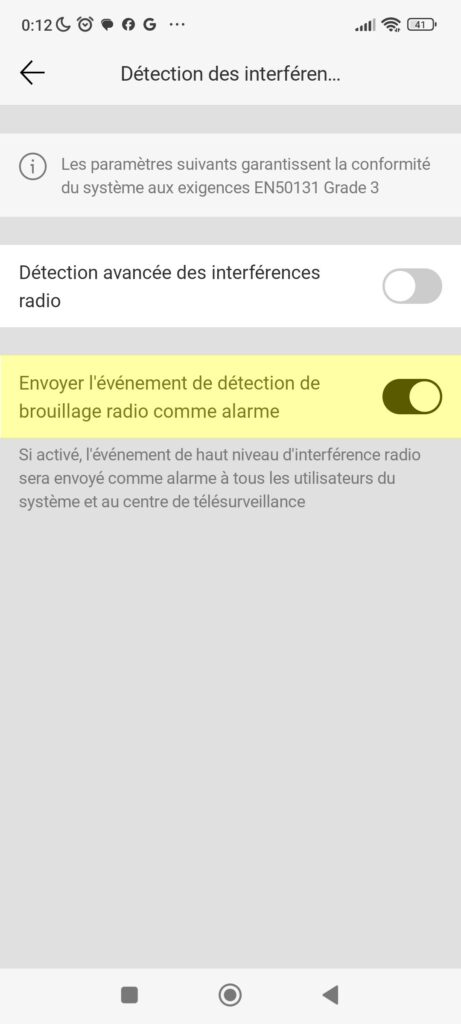

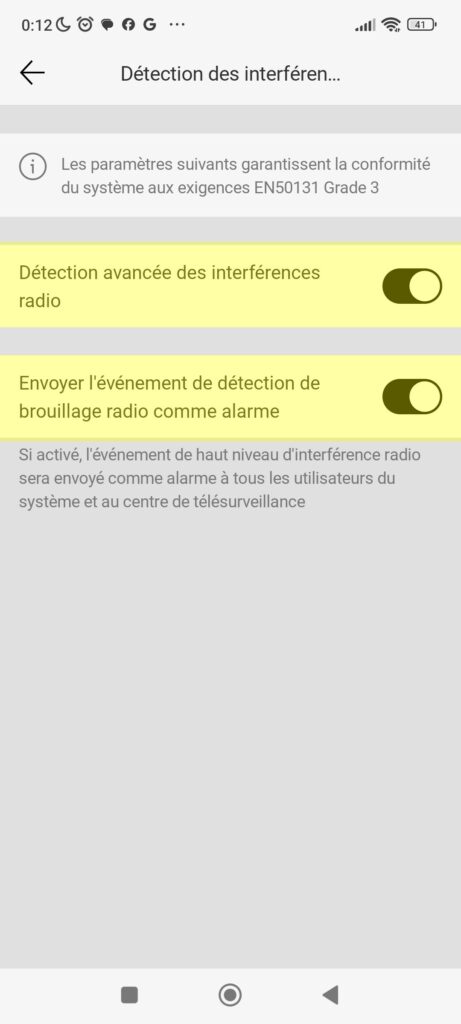

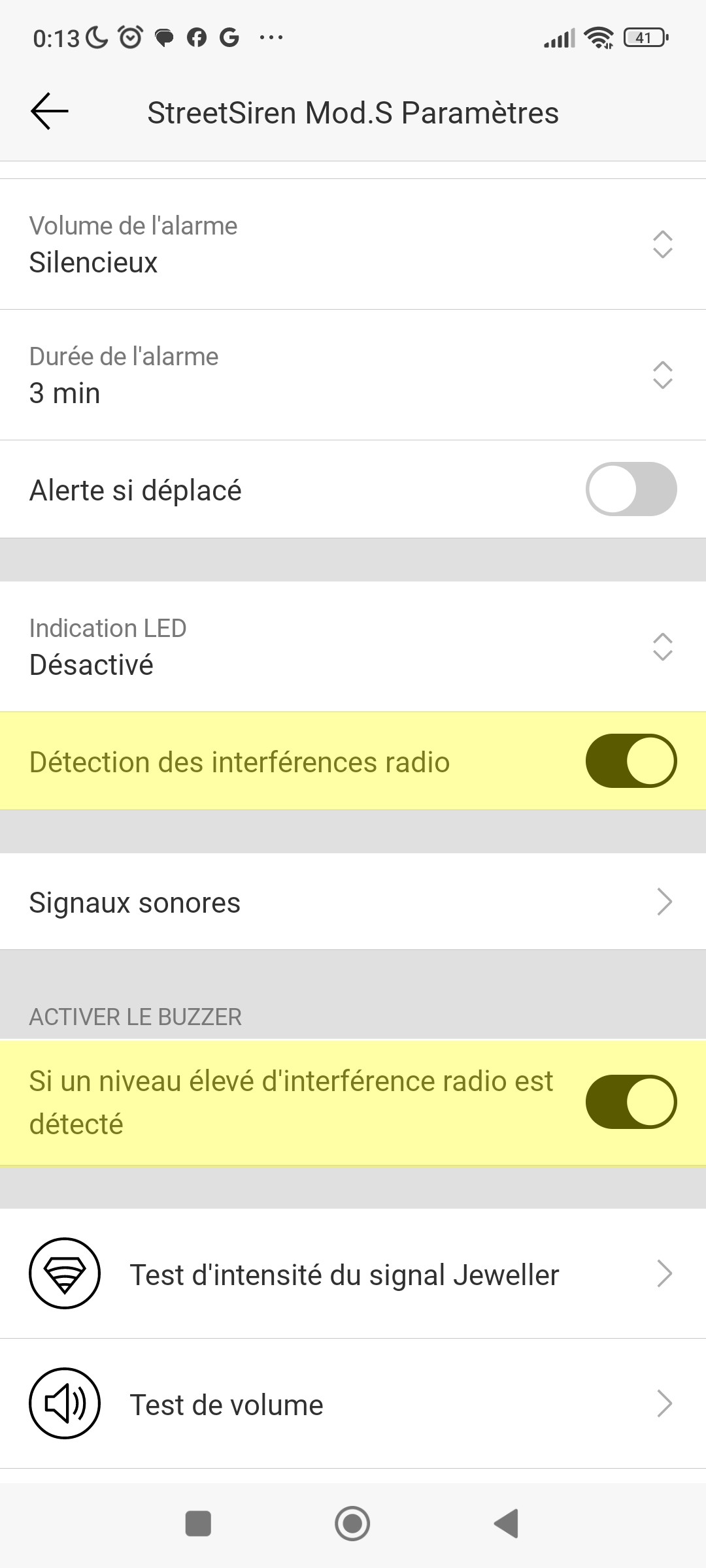

Depuis l’arrivée de son Firmware dans sa version 2.17.3, Ajax inclut la possibilité d’activation d’un paramètre visant à assurer le déclenchement des sirènes sur tentatives de brouillage. Accessible depuis les paramètres Jeweller/Détection des interfér…/, cette fonctionnalité permet de se conformer à la EN 50131 de niveau 3 (en détection avancée) et peut être paramétrée sur deux niveaux de détection du bruit. Une fonctionnalité intéressante générant en détection avancée, soit la sensibilité la plus haute, un rapport d’alarme sur un signal d’interférence de +9 dB de bruit d’une durée 10 secondes détectée sur une fenêtre de temps de 20 secondes… Une liberté offerte par le fabricant, que l’on prendra soin d’activer dans des environnements peu pollués en matière de radiofréquences, afin d’éviter toutes alertes intempestives à ce sujet.

1° Test : Brouillage du Hub 2 Plus en condition de base | Désactivation de la détection des interférences radio dans les paramètres Jeweller de la centrale avec une sirène « StreetSiren » [conformité norme EN 50131 de grade 2]

Le protocole Jeweller se base sur une vérification périodique (analyse d’état), s’étalant de 12 à 300 secondes, associé à un décompte du nombre de paquets perdus (Pings d’état), permettant d’assurer l’intégrité du système en cas de défaillance ou de perte d’un ou plusieurs périphériques, suite par exemple à un brouillage ou toute autres perturbations environnantes. Cela permet également de Switcher rapidement sur l’une des fréquences comprises dans la plage de 868,0 à 868,6 MHz (saut de fréquences – FHSS), afin de trouver l’échange RF le plus sain, non pollué. Un cas de figure quasi inexistant en cas de tentative de brouillage volontaire, occultant de facto, l’ensemble du spectre 868 MHz… Dans le cas du système d’alarme Ajax calqué nativement sur la EN 50131 de grade 2, l’envoi d’un rapport de brouillage s’active dès qu’il y a détection sur une période supérieure à 30 secondes, associé à une élévation du bruit de plus de 30 dB par rapport au seuil de fonctionnement de référence… Dans notre cas, notre attaque par brouillage sur un laps de 40 secondes fait passer le niveau de bruit moyen de nos équipements de -90 dBm à -40 dBm, soit un signal sur bruit (SNR – Signal To Noise Ratio) dépassant largement le seuil d’alerte critique de -75 dBm. Dès lors, les liaisons RF entre notre StreetSiren, notre contact de porte Doorprotect et la centrale d’alarme sont rompues… Immédiatement, le rapport d’interférence élevé est envoyé à l’utilisateur ou à la télésurveillance, informant de la criticité de la situation. Il s’agit du fonctionnement basique sans déclenchement des sirènes, celui ayant été mis en avant lors du reportage de TF1. Ce scénario est conforme à la EN 50131 de type 2, avec une détection du brouillage sur une durée de 31 secondes dans un espace-temps global de 60 secondes. À noter qu’en fonctionnement normal, le Hub 2 Plus tolère un signal de bruit moyen entre -90 et -105 dB, étant des valeurs de base considérées comme un niveau de bruit faible.

2° Test : Brouillage du Hub 2 Plus | Activation de la détection des interférences radio dans les paramètres Jeweller de la centrale avec une sirène « StreetSiren » [conformité EN 50131 de grade 3]

Pour ce second test, nous sommes restés sur un schéma identique au précédent, soit un brouillage dépassant le seuil fatidique des 75 dBm sur une période de 30 secondes, affectant de surcroît l’ensemble de notre installation. À la différence du premier test, nous avons activé dans les paramètres Jeweller (centrale/paramètres/Jeweller), l’option « envoyer l’événement de détection de brouillage radio comme une alarme ». Fonctionnalité étant apparue lors de la mise à jour de l’OS Malevich dans sa version 2.17.3… Un paramètre qui transfigure notre écosystème Ajax lui apportant des XP supplémentaires au passage ! Ainsi paramétrer, un brouillage occultant un ou plusieurs périphériques Ajax est traité en tant « qu’alarme » générant de facto, la symphonie des sirènes et une transmission d’événements de brouillage classé « critique ». Cette subtilité de paramétrage permet de ne plus traiter une perturbation radio comme un « simple » défaut technique (scénario ci-dessus), mais comme une alarme avec en bonus, les alertes critiques sur le Smartphone. Cela apporte à l’écosystème Ajax de vraies contre-mesures, très efficaces, en déclenchant les sirènes par ordre du Hub, dès lors que celui-ci détecte une chute du niveau de bruit moyen de plus de 30 dB… Ce mode de fonctionnement fait preuve d’une belle polyvalence, alternant savamment une certaine souplesse et tolérance en matière de détection d’interférences, tout en apportant un niveau de sécurité élevé par le déclenchement des sirènes…

3° Test : Brouillage du Hub 2 Plus | Activation de la détection des interférences radio & détection avancée dans les paramètres Jeweller avec une sirène « StreetSiren » [conformité EN 50131 de grade 3]

Dans sa mise à jour du 19 décembre 2023, incluant le Firmware 2.17.3, Ajax propose l’activation d’une option baptisée « détection avancée d’interférence » s’appuyant sur une sensibilité plus élevée en matière de brouillage pour son système d’alarme. Ce seuil de sensibilité rehaussée afin de répondre aux exigences de la norme EN 50131 de grade 3, ne se cantonne plus exclusivement à une détection de brouillage d’une durée supérieure à 30 secondes sur une fenêtre n’excédant les 60 secondes, mais passe à la vitesse supérieure, avec une détection de brouillage sous quinze secondes…Violent ! Une fois ce paramètre activé, nous retrouvons un écosystème Ajax particulièrement réactif face aux tentatives de brouillage réagissant de surcroît, à la moindre perturbation environnante ou volontaire basée sur une valeur de -9 dB pendant plus de 11 secondes soit, une notification de tentative de brouillage arrivant sous les 15 secondes… C’est comment dire… Très dynamique ! Cette fonctionnalité répondant au grade 3 de la EN 50131 est à nos yeux performante, mais peut-être un peu trop… Ce paramétrage spécifique pouvant être bien sûr désactivé, devrait être déployé en environnement exempte de toutes perturbations environnantes pour ne pas prendre le risque de générer de l’intempestif… Sauf cas de figure spécifique avec un niveau d’exigence particulier, la détection de base répondant à la EN 50131 de niveau 2 avec le traitement du défaut en tant qu’alarme et non en simple rapport de défaut technique, est comme nous l’avions vu précédemment, amplement suffisante et saura répondre parfaitement aux attentes des utilisateurs en cas de brouillage…

4° Test : Brouillage du Hub 2 Plus | Activation de la détection des interférences radio & détection avancée dans les paramètres Jeweller & comparaison sirène « StreetSiren » avec modèle « Superior » [conformité EN 50131 de grade 3]

Pour ce dernier test venant clore notre dossier sur le brouillage par Jamming des systèmes d’alarme d’Ajax, nous avons opéré exclusivement sur la partie sirène par éblouissement de celle-ci, excluant notre Hub 2 Plus du champ d’action que nous avons pris soin de déplacer afin qu’il ne subisse que très peu les perturbations environnantes. Un contrôle dans les paramètres du Hub lors de notre brouillage, nous indique une atténuation des signaux de -5 dB sur celui-ci, ne générant donc aucune alerte car n’étant pas sous le seuil critique… À -9 dBm, ça partait en alarme, si le paramètre détection élevée des interférences aurait été activé ! 15 secondes après le début de notre tentative de brouillage, la StreetSiren S de gamme Superior (bientôt certifiée NF&A2P !) détecte de manière autonome un niveau très élevé d’interférence Jeweller générant de facto, le déclenchement de la sirène (audible) suivi d’un rapport auprès de l’utilisateur et/ou de la télésurveillance. Ce rapport fait part spécifiquement d’une tentative de brouillage détectée sur le périphérique sirène et non, d’une information générique d’un niveau élevé d’interférences Jeweller sans distinction. À ce stade, le Hub 2 ne détecte pas de brouillage puisqu’il s’agit uniquement d’une perturbation sur la sirène, possédant ses propres contre-mesures à la différence de la StreetSiren Baseline, muette en cas de brouillage sur celle-ci. Cette fonctionnalité relativement efficace est similaire à la fonctionnalité d’éblouissement de la sirène Daitem NF&A2P et n’est disponible que sur la gamme Superior… Que l’on se rassure, la gamme Superior reste entièrement compatible avec la gamme de base « Ajax Baseline », offrant ainsi de belles possibilités de panachage.

Notons que la gamme « Superior » s’installe exclusivement par les professionnels qui bénéficient d’une certification délivrée par Ajax. À ce sujet, aucune possibilité pour l’instant de faire autrement. Dans notre cas de figure, notre Hub 2 Plus n’est qu’un traditionnel Hub de la gamme Baseline connu de tous, auquel nous lui avons adjoint la fameuse StreetSiren de gamme Superior, renforçant notre écosystème Ajax à son niveau le plus haut. Bien vu Ajax, car il s’agissait d’un questionnement sur la compatibilité entre la gamme « Baseline » et « Superior »… Cette approche couplée à la sirène StreetSiren S de gamme Superior, se montre être la brique manquante à l’écosystème Ajax afin d’apporter cette réponse sécuritaire particulièrement complète sous tous ses aspects. Parfait ! Il s’agit du schéma le plus favorable en réponse aux tentatives de brouillage, étant de loin notre préféré…

Brouillage du Hub 2 Plus | Attaque par rejeu – Replay-Attack soit l’interception & la réémission d’une trame radio de désarmement – Attaque par SDR – Software Defined Radio

Pour ce tout dernier volet des méthodologies d’attaque du système d’alarme Ajax de niveau intermédiaire, nous allons agir sur l’interception d’une trame radio jouée légitimement par l’utilisateur (désarmement par la télécommande Spacecontrol faite par nos soins), afin de tenter de la retransmettre, dans le but de désarmer le système d’alarme… Il s’agit d’une méthodologie plus subtile que nous avions étudiée et mis en pratique avec un certain succès, sur un système d’alarme chinois à bas coût, mais également sur un carillon sans fil de marque Honeywell et de très nombreux automatismes divers et variés.

Sur notre blog…

Dans cet article mis à jours récemment, nous découvrions les résultats de cette attaque par réémission des signaux particulièrement probants… En effet, le désarmement du système d’alarme se faisant en toute simplicité, ne laissant aucune trace dans l’historique, hormis celle d’un désarmement « légitime » du système d’alarme… Quant au carillon, nous pouvions jouer en boucle la trame radio générant l’appui sur le bouton d’appel en toute simplicité puisque exempt de tout mécanisme de sécurité.. Récemment encore, nous avons démontré à un client existant, tout l’intérêt de sécuriser sa porte de garage par un dispositif à code tournant… Les attaques dites « Replay Attack – Man in the Middle pour l’homme du milieu » sont monnaie courante sur les équipements tels que les motorisations de portails, portes de garage, mais aussi les véhicules subissant de plein fouet ce type d’attaque, d’où l’intérêt grandissant comprendre les différentes méthodologies et mécanismes afin de se prémunir à ce type d’attaques de plus en plus fréquentes

La technologie de codes tournants – Rolling code, soit un code différent à chaque échange entre la télécommande et le système d’alarme (ou autre périphérique sans fil), reste une très bonne contre-mesure contre ce type d’attaque sans toutefois être infaillible comme nous allons le voir dans ce dernier volet de notre article… A contrario, les alarmes s’appuyant sur des échanges radio à code fixe (entre les émetteurs et la centrale), soit une trame radio scrupuleusement identique à chaque action (désarmement par ex.), se montrent totalement obsolètes et risquées en l’état compte tenu des moyens possibles d’interception des trames radio…

1° Test : Attaque par Rejeu – Replay-Attack sur le système Ajax (interception & réémission d’une trame radio de désarmement de télécommande SpaceControl).

Pour la première partie de ces différentes batteries de tests visant à brouiller le système d’alarme Ajax, nous avons intercepté en temps réel une trame radio de désarmement, que nous avons tenté de retransmettre telle quelle, comme nous pouvons le voir sur cette capture d’écran. Sans surprise, celle-ci est immédiatement refusée et tout simplement non traitée par le Hub 2 Plus en raison de plusieurs variables qui ne matchent pas… Les différents mécanismes de sécurité ou de contrôle implantés nativement dans le protocole Jeweller, permettent de vérifier la légitimité de c’est différents échanges de trames RF… Des mécanismes tels que la communication bi-directionelle, le saut de fréquence, ou le code tournant – Rolling Code/Hopping Code permettent de pallier très efficacement à ce type d’attaque, étant, rappelons-le, de plus en plus fréquente voire très fréquente pour le vol de voiture….

Dans notre cas, le Rolling Code joue un rôle majeur en générant de manière cryptée, un code pseudo-aléatoire (PRNG) étant tout de même connu des deux parties puisqu’attendu de l’émetteur et du récepteur… Un principe qui n’est pas sans rappeler le système SecurID produit par RSA Security. Notons que dans les trames RF cryptées en AES 128 Bits, nous retrouvons l’ID, le message (armement, désarmement, ouvert, fermé), mais également un Checksum de contrôle de type CRC permettant de vérifier l’intégrité des données transmises avec une comparaison (émetteur/récepteur). Notons que notre écosystème Ajax s’appuie sur des émetteurs de type RFM69CW à interface SPI par HOPE Microelectronics que nous avons pu étudier et découvrir en détail à notre modeste niveau.

2° Test : Attaque par Rejeu – Replay-Attack sur le système Ajax (interception & réémission d’une trame radio de désarmement avec brouillage du Hub 2 Plus).

Pour cette seconde attaque/hack ou même piratage (je n’aime pas cette expression 🙂 !) du système d’alarme Ajax, nous nous sommes basés sur une méthode vulgarisée sous le terme « Rolljam », se reposant sur un brouillage des fréquences de travail associé à une attaque par rejeu, avec toute la subtilité d’une gestion pointilleuse de l’espace-temps. Une méthodologie qui vise à brouiller ou à éloigner le récepteur (et non l’émetteur), lors de l’envoi d’une trame radio afin d’en intercepter la commande transmise n’étant pas encore validée par la centrale d’alarme, puisque celle-ci est brouillée et donc dans l’impossibilité d’être traitée. Cette méthodologie d’attaque moins courante, permet d’éviter à titre d’exemple, que la trame radio de désarmement émise par une télécommande SpaceControl, n’arrive au Hub 2 Plus et de ce fait, ne soit validée par ce dernier la rendant dès lors obsolète à la réémission (rappelez-vous que le principe du code tournant – Rolling Code rend chaque trame radio unique, ne pouvant être jouée qu’une seule fois)…

Une méthodologie d’attaque qui théoriquement, nous permet de bénéficier d’une trame radio saine car encore inconnue du système, bien qu’attendue puisque pré-calculé au niveau de son code tournant… Hélas (pour nos tests), ou plutôt heureusement, notre Hub refuse malgré tout d’accepter notre trame que nous tentons de rejouer en SDR – Radio Logicielle Software Defined Radio. Un refus systématique justifié par l’utilisation des technologies de saut de fréquence FHSS qui permettent à chaque action (armement, désarmement, détecteur en alarme) de travailler sur une fréquence différente (868,0 à 868,6 MHz pour notre Ajax), comme nous pouvons le voir dans cette capture d’écran, rendant la rémission des signaux quasi impossible. À noter et seulement à titre de comparaison, que notre Citroën C4 de 2017 ainsi qu’une Citroën C3 2020, tout comme bon nombre de véhicules modernes s’appuyant sur du 433 ou 868 MHz à code tournant, n’a guère résisté à cette attaque s’ouvrant ou se fermant dès lors en toute simplicité, comme nous pouvons le voir dans cette vidéo tournée par nos soins (Vidéo à venir prochainement – Article complémentaire). Une méthodologie d’attaque que tous les fabricants de systèmes d’alarme ne prennent pas au sérieux. Sujet auquel nous resterons stoïques par décence… Aïe !

Brouillage de l’alarme sans fil Ajax | Conclusion : de nombreuses contre offensives face aux attaques Replay Attack & Jamming. Une certaine robustesse indéniable dans le protocole radio…

En aéronautique, c’est une succession d’erreurs ou de défaillances qui mène à une catastrophe. Dans le domaine de la sécurité, c’est en additionnant les différentes barrières que nous arrivons à un niveau élevé de protection. Ajax l’a bien compris en restant modeste à ce sujet, avec pourtant des qualités indiscutables. À travers cet article de blog, nous sommes allés plus loin qu’un simple brouillage et avons traité les méthodologies d’attaque plus en détail, moins connues du grand public et pourtant bien plus efficace et véritablement intéressantes ! Il s’agit d’ailleurs de différentes méthodes d’attaques identiques, quel que soit le système d’alarme ou équipement radio. Les grands principes des liaisons radio restant identiques. Notons qu’au sujet du protocole radio, nous n’avons eu aucune information d’Ajax ne souhaitant pas communiquer en détail du protocole Jeweller.

Une situation absolument normale et tout à leur honneur. Notons que nos différents tests ne s’appuient non pas sur un simple brouilleur entre guillemets, mais sur un émetteur-récepteur SDR capable de mesurer et de générer un bruit de manière très précise, nous ayant permis d’avoir un certain recul que nous n’aurions pas pu avoir avec un brouilleur passif, aussi binaire soit-il. Ce que ce test démontre, c’est le côté très académique d’Ajax, respectant à 100 % l’ensemble des normes auxquelles il doit se conformer. Le protocole radio Jeweller et indirectement l’OS Malevich sont loin des standards « time-to-market » et se montrent parfaitement soigné et impossible à déchiffrer (peut-être un jour mais pas par nous !), comme nous l’avons vu sur ce dernier volet de brouillage à notre modeste niveau, bien évidemment.

Cette vidéo publiée par TF1 devrait dynamiser la sécurité intrinsèque des alarmes radio, étant parfois un peu laxiste sur le sujet, comme nous le relatons depuis bien des années sur notre blog… La sécurité électronique nécessite d’être vue à travers un prisme pragmatique, ce qui commence à se faire de plus en plus rare puisque comme pour de nombreux produits, la sécurité électronique s’est engouffrée dans une culture très marketing, au point parfois de voir une certaine séduction auprès de certains influenceurs prêchant de facto, une parole manquant parfois de véracité… Lorsque le blog a vu le jour en 2013, il était compliqué de simplement parler de la sécurité électronique publiquement. J’entends par là cette main-mise des entreprises de sécurité sur leur client, chose qui de nos jours n’a plus le même impact. N’hésitez pas à apporter vos commentaires ou suggestions au besoin dans les commentaires et surtout, merci à tous les lecteurs assidus et patients étant arrivés jusqu’au bout de cet article… !

Je découvre votre site et applaudi la qualité de vos articles. Extrême complet et détaillé un vrai plaisir quand on cherche réellement à s’instruire sur le sujet et faire le bon choix. J’attends avec impatience votre test de la vesta climax;

Et bien merci tout simplement, çà fait vraiment plaisir…

Axel

La plupart des fabricants utilisent les mêmes méthodes de détection d’interférences et jamming. Quand ils sont activés, ceux-ci donnent des fausses alarmes! Il faut se tourner vers des plate-formes qui peuvent détecter et gérer la détection du jamming et la déconnexion du réseau fixe et mobile afin de gérer un signal de sabotage radio du système au centre de télésurveillance ou application utilisateur. A ma connaissance une seul plate-forme est capable de le gérer. C’est celle de Alarm.com.

Merci, en effet Alarm.com le fait mais le principe est identique aux applications. Dans le cas d’AJAX, la perte de toute liaison(s) est notifiée vers l’usager. Principe du Heartbeat, lien rompue.

Axel

Bonsoir,

Non, les marques n’utilisent pas les mêmes procédés pour la détection de perturbations radios.

Il ne faut pas compter sur une plate-formes pour le faire.

il faut bien compter sur une détection en native de la centrale, sirène, répéteur par exemple.

Il existe d’autres méthodes de détections ULTRA FIABLE, je vais en parler Axel 😉

A bientôt.