Juillet 1976, la Société Générale de Nice subit l’un des plus célèbres cambriolages dignes d’un film Hollywoodien. Un casse minutieusement orchestré par les protagonistes, à travers un voyage dans les égouts suivi d’un tunnel creusé pour l’occasion, permettant une ascension à la salle des coffres. Le butin s’élevait à 200 coffres vidés, soit environ 46 millions de francs en coupures, lingots d’or et bijoux. Aujourd’hui, bien que certaines méthodes restent toujours d’actualité, le domaine des cambriolages est lui aussi en train d’aborder le tournant du numérique, largement aidé par la démocratisation d’outils technologiques permettant de simplifier drastiquement tous types d’attaques. Les liaisons radio des systèmes d’alarme sont bel et bien concernées (voir nos différents articles à ce sujet – brouillage des alarmes, vulnérabilité & hack de l’alarme Ajax…), mais également les caméras de surveillance qui ne sont pas épargnées par ce fléau 3.0.

Bien sûr, ce type d’attaques que nous allons documentées à travers ces quelques (nombreuses !) lignes, restent marginales si je puis dire, en comparaison au combo pied de biche/sac à dos encore très plébiscité. Dans cet article, nous laisserons de côté toutes les méthodologies archaïques lues et relues parfois des centaines de fois sur la toile, et étudierons uniquement la neutralisation des caméras Wi-Fi basée sur une méthode par déni de service (hélas) très discrète… Une méthodologie d’attaque dans la lignée d’une légende ayant perpétré le casse de 1976 : « Ni arme, ni violence et sans haine ». Espérons que ce billet de blog fasse prendre conscience des risques intrinsèques de la vidéosurveillance sans fil, totalement dépendante de la robustesse du protocole Wi-Fi IEEE 802.11 et de ses différents mécanismes de sécurité favorisant de surcroît, le fameux «piratage de caméra Wi-Fi » ou plutôt, le brouillage/neutralisation des caméra Wi-Fi…

Brouillage, Hack & Neutralisation des caméras Wi-Fi par attaque Deauth | Préambule & Genèse des différentes attaques par désauthentification visant un ou plusieurs équipements…

Récemment encore, de nombreux médias reprenaient parfois, avec beaucoup d’incohérence dans les écrits, la possibilité pour les cambrioleurs de désactiver à distance les caméras de surveillance en Wi-Fi en les brouillant. Des faits ayant été marqués et médiatisés par une recrudescence des tentatives de cambriolages dans le Minnesota, s’appuyant sur des brouilleurs Wi-Fi pour neutraliser des caméras de surveillance. À ma connaissance, je n’ai trouvé aucun article en France traitant ce sujet de manière plus factuelle et moins déshumanisée, voire traduite automatiquement par ChatGPT… La plupart restent sur des écrits issus de mauvaises traductions s’appuyant sur une répétition constante de phrases telles que « piratage de caméra Wi-Fi », « Hack de caméra Wi-Fi », « désactiver ou comment neutraliser une caméra Wi-Fi » avec bien évidemment, un côté technique passé aux oubliettes… Pour clore tout suspense, notons dans les grandes lignes que ce type d’attaque ou de « Hack de caméra Wi-Fi » n’est ni plus ni moins qu’une attaque ciblée par déni de service de type DDoS soit par brouillage (de type Jammer) ou par l’envoi de paquets de Désauthentification, méthodologie que nous allons explorer…

Des attaques visant, pour cette dernière, à saturer la bande passante entre le point d’accès Wi-Fi (souvent la box internet) et la station mobile (caméra Wi-Fi), par l’envoi de trames de gestion de type Deauth – Désauthentification visant à déconnecter la caméra de son point d’accès. Une attaque permettant d’exploiter le mécanisme de connexion/déconnexion intrinsèquement lié au protocole IEEE 802.11 (Wi-Fi) que nous allons découvrir en détail. Notons que cette faiblesse de sécurité est présente dans les versions les plus populaires du protocole Wi-Fi (802.11 b/g/n) en 2.4 GHz, utilisé par la plupart des caméras de surveillance, interphones connectés ou même systèmes d’alarme sans fil (Wi-Fi), privilégiant la portée à la performance avec jusqu’à 250 m théorique de distance en champ libre. Un standard intégrant nativement cette possibilité de recevoir des trames de gestion et plus particulièrement de Désauthentification (Deauth) sans aucun chiffrement…. À travers cet article, nous allons voir tout cela en détail afin de mieux comprendre, vidéo à l’appui, cette faille intrinsèquement liée au Wi-Fi, comprendre les enjeux et découvrir les possibilités de s’en prémunir…

Brouillage, Hack & Neutralisation des caméras Wi-Fi par attaque Deauth | Comprendre les risques intrinsèques des trames de gestions non chiffrées liés au protocole Wi-Fi 802.11

Cette méthodologie d’attaque des caméras Wi-Fi concerne tout équipement sans fil au sein d’un réseau, dont nos chères caméras IP en Wi-Fi ayant leurs enregistrements déportés sur un stockeur / Cloud, les sonnettes connectées Ring, Ezviz ou Eufy pour ne citer qu’elles, les TV et différents objets connectés dont les Smartphones… Que ce soit les caméras Tapo, Reolink, Arlo, Ring, Blink, Foscam, Tapo, Xiaomi, Dahua, Hikvision, Imou, ou encore les caméras connectées de dernière génération des centres de télésurveillance, aucune distinction n’est faite et toutes les marques sont évidemment concernées par cette vulnérabilité s’agissant d’une faille intrinsèquement liée à l’absence de chiffrement dans l’envoi des trames de gestion de désauthentification du protocole Wi-Fi 802.11. Pour vulgariser les principes, il faut imaginer que lorsqu’un appareil est déjà associé à un réseau Wi-Fi, il échange des paquets avec le point d’accès (routeur domestique par exemple). Un attaquant peut ainsi envoyer des paquets de Désauthentification – Deauth au point d’accès (que nous usurpons), simulant une commande « légitime » de déconnexion.

Cela force notre caméra réseau à tenter de se reconnecter, interrompant ainsi la connexion et donc l’échange de flux vidéos (neutralisation)… L’envoi de ces fameuses trames de management dites de « Désauthentification – Deauth » vont permettre de déconnecter spécifiquement un équipement sans fil du réseau étant identifié par son adresse MAC. En excellent élève particulièrement studieux, le périphérique réseau soit notre caméra Wi-Fi, obéit immédiatement à cette autorité usurpée en rompant immédiatement toute communication entre le point d’accès sans fil et la station (caméra Wi-Fi, Smartphone, Imprimante…). Notons également que quel que soit le niveau de sécurité de la caméra, (authentification à double facteur, mot de passe fort ou chiffrement des échanges vers le Cloud), la finalité et l’exécution de cette attaque restent les mêmes puisqu’exclusivement liées à la sécurité intrinsèque du protocole 802.11 des réseaux Wi-Fi et non à la robustesse des mécanismes de sécurité des caméras… Pour clore, notons la finalité de cette attaque qui à la différence d’un banal brouillage occultant les fréquences Wi-Fi 2,4 et 5 GHz à l’aide d’un brouilleur/Jammer, apporte bien plus de finesse visant à cibler et neutraliser un ou plusieurs équipements réseau et non à mettre à genoux tout un environnement sans fil de manière peu discrète…

Brouillage, Hack & Neutralisation des caméras Wi-Fi par attaque Deauth | Comprendre les mécanismes d’associations & de déconnexions des périphériques réseau (Station)

Pour mieux comprendre le principe des attaques par désauthentification et de déconnexion des caméras sans fil, il est opportun de comprendre la logique d’intégration d’un équipement de vidéosurveillance au sein d’un réseau sans fil. Le processus de connexion d’un équipement Wi-Fi, dans notre cas, d’une caméra sans fil, repose sur deux actions. La première étant l’authentification, soit une vérification de l’identité (l’adresse MAC de notre caméra Wi-Fi, par exemple), suivie de la phase d’association qui, comme son nom l’indique, permet à notre caméra de s’associer à notre réseau Wi-Fi (le point d’accès offrant une porte d’accès à cette dernière). Toute la puissance de cette attaque réside dans le fait que notre point d’accès peut être usurpé sans la nécessité de pénétré le réseau, mais simplement en étant à proximité, dans la zone de couverture du réseau Wi-Fi. Dès lors, l’envoi de trames de gestion de désauthentification à destination des stations et du point d’accès (PA) s’effectue en ligne de commande depuis notre cher OS du dragon !

Telle est la subtilité de cette attaque, ne s’appuyant pas sur une vérification d’authentification suffisante de ces sulfureuses trames de gestion n’ayant en rien été orientées « sécurité » à la sortie du protocole Wi-Fi 802.11, s’affranchissant de toute notion de chiffrement. À noter que si notre station, soit notre caméra sans fil se déconnecte, celle-ci cherchera irrémédiablement à se reconnecter en boucle à notre point d’accès. Telle est la phase critique qui est souvent la clé de départ de nombreuses attaques (Handshake – processus d’établissement d’une communication avec un périphérique). Il est important de ne pas confondre une trame de désauthentification avec une trame de dissociation qui comme son nom l’indique, sert à dissocier le périphérique concerné de la table d’allocation (désappairage). Ce résumé va permettre de bien cerner l’ensemble de l’article et de comprendre les mécanismes intrinsèques liés au protocole Wi-Fi 802.11. Soulignons, pour conclure, que les trames de gestion restent particulièrement utiles pour gérer la qualité de service (QoS) et le nombre simultané de connexions (250 au maximum), les processus d’authentification ainsi que toutes les connexions de manière automatisées.

Brouillage, Hack & Neutralisation des caméras Wi-Fi | Mise en pratique concrète d’une attaque par désauthentification sur une caméra Wi-Fi IMOU | Démonstration en vidéo

Pour cette attaque, je ne détaillerai pas la méthodologie complète afin d’éviter de fournir un « Starter Pack » parfait, de neutralisation de caméras bien que tout soit déjà entièrement documentée sur la toile. Dans un premier temps, après avoir mis notre adaptateur Alfa 2,4 GHz en mode moniteur/écoute, il est temps de lancer un scan des points d’accès présents dans son rayon d’action. Pour nos différents tests, nous sommes restés sur une traditionnelle antenne SMA apportant pleinement satisfaction en environnement de courte portée typique de nos tests. Notons que l’usage d’une antenne de type Yagi-Rateau (que nous avons pu tester) accordée pour le 2,4 GHz, démultiplie le champ d’action des attaques augmentant de facto, les risques d’usurpation à distance… (N’hésitez plus à scruter la moindre antenne dans les alentours !). Dans cette attaque sur notre infrastructure, nous recherchons le BSSID, qui est l’adresse MAC de notre point d’accès sans fil auquel sont rattachées les différentes stations (dans notre cas c’est la caméra Wi-Fi qui nous intéresse bien évidemment) !

Pour rappel, attention à ne pas confondre le BSSID avec le SSID, qui est le nom du réseau sans fil diffusé et qui peut être modifié ou masqué selon les choix de l’utilisateur. Ce scan des BSSID nous apporte le nombre de stations connectées (caméras Wi-Fi pour cet exemple…), ainsi que leurs adresses MAC respective nous permettant d’identifier formellement la marque (à défaut du modèle), de nos vénérables avec les trois premiers octets de leurs adresses MAC… (Un Must have pour la détection d’indésirable & dépoussiérage en environnement Airbnb…). Notons également quelques informations intéressantes pour la suite de notre attaque, comme le canal Wi-Fi utilisé parmi les 13 disponible (plage de fréquences comprise entre 2400 et 2483,5 MHz). Soulignons également l’indication de l’encryptage utilisée soit dans notre cas WPA2 et non WPA3, si vous avez bien suivi jusqu’ici ! Toutes ces informations réunies nous permettent d’envoyer en toute simplicité une trame de gestion, principalement de désauthentification, ce qui va empêcher clairement l’équipement ciblé, en l’occurrence notre caméra Wi-Fi, de pouvoir se reconnecter au réseau, bien qu’essayant en vain de le faire et donc d’être inopérante.

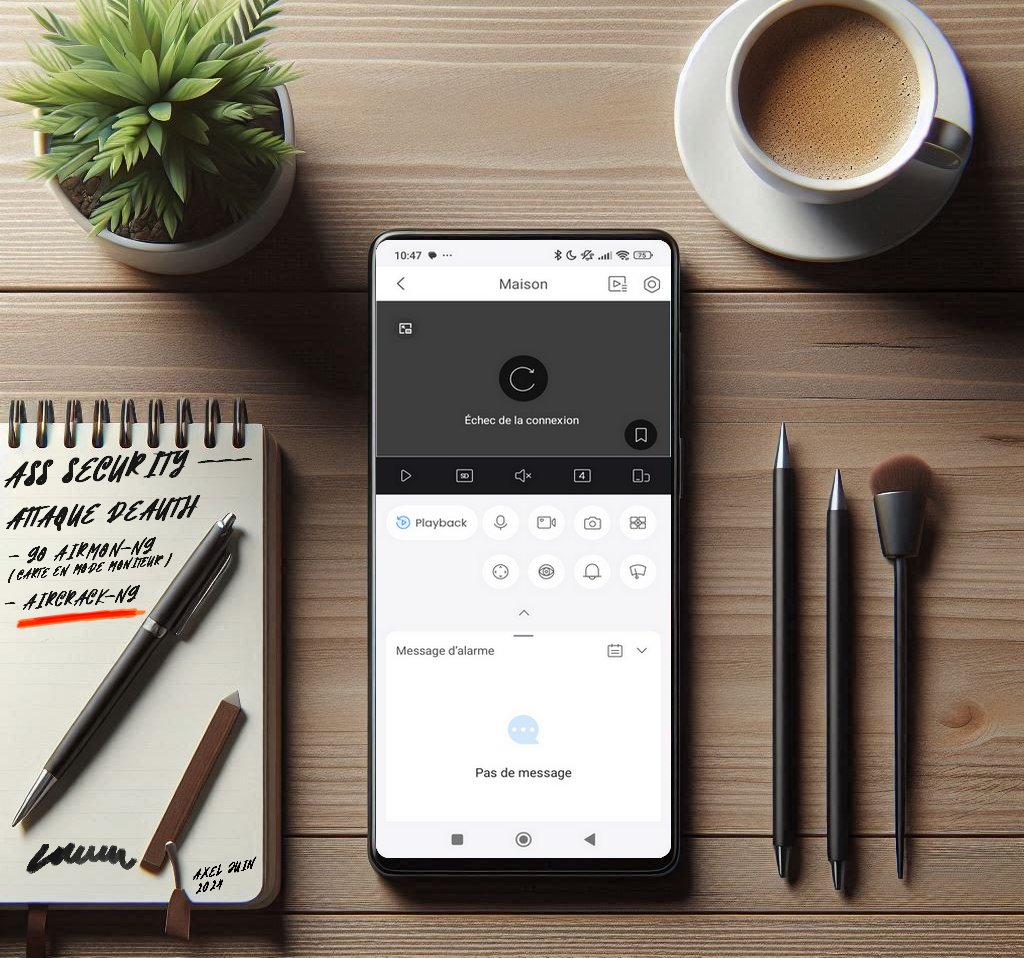

D’ailleurs, ce moment fatidique de tentative d’établissement d’une connexion entre la station et le point d’accès est appelé « Handshake », soit le moment crucial lors d’une attaque pour intercepter les identifiants d’un réseau… Ainsi, notre caméra de surveillance est totalement en standby, privée de toute communication avec notre routeur et donc dans l’impossibilité de transmettre des flux vidéo vers le Cloud/utilisateur. Cette attaque coupe entièrement la transmission du flux vidéo, neutralisant à 100 % notre caméra de vidéosurveillance. Notons que les trames de désauthentification lors de l’attaque sont envoyées au point d’accès tout comme à la station, soit notre caméra de surveillance pour cet exemple. Dans la capture ci-dessus, les trames de management issues de WireShark permettent de voir cela (Trame n° 45479 et 45480) de manière tangible avec un envoi dans les deux sens parfaitement visible (source/destination alternée).

Notons que tant que nous n’arrêtons pas l’envoi de trames de désauthentification (nous pouvons choisir le nombre allant jusqu’à une valeur infinie) vers notre BSSID et notre station , notre caméra ne pourra se reconnecter au point d’accès et sera donc aveugle des services Cloud du fabricant et de facto de l’application de l’utilisateur. À noter que nous aurions pu envoyer des trames de désauthentification de manière non ciblée sur le point d’accès en ne spécifiant aucune station ce qui aurait eu pour conséquence de déconnecter l’ensemble des périphériques réseaux connectés en Wi-Fi à notre point d’accès ciblé. Une méthodologie plus grossière et moins discrète mais qui à titre d’exemple, pourrait impacter une alarme connectée avec ses périphériques de détection Wi-Fi ce qui l’aurait également rendue inopérante, même en ayant pris toutes ces dispositions par l’usage de mots de passe forts, d’un cryptage WPA, ou encore de l’utilisation d’un onduleur pour pallier les coupures de courant. Les joies de la Wi-Fi (et ses petits bonheurs de praticité malgré tout)…

Brouillage, Hack & Neutralisation des caméras Wi-Fi | Aller plus loin avec les attaques par Desauthentification – Deauth s’appuyant sur un filtrage des adresses MAC

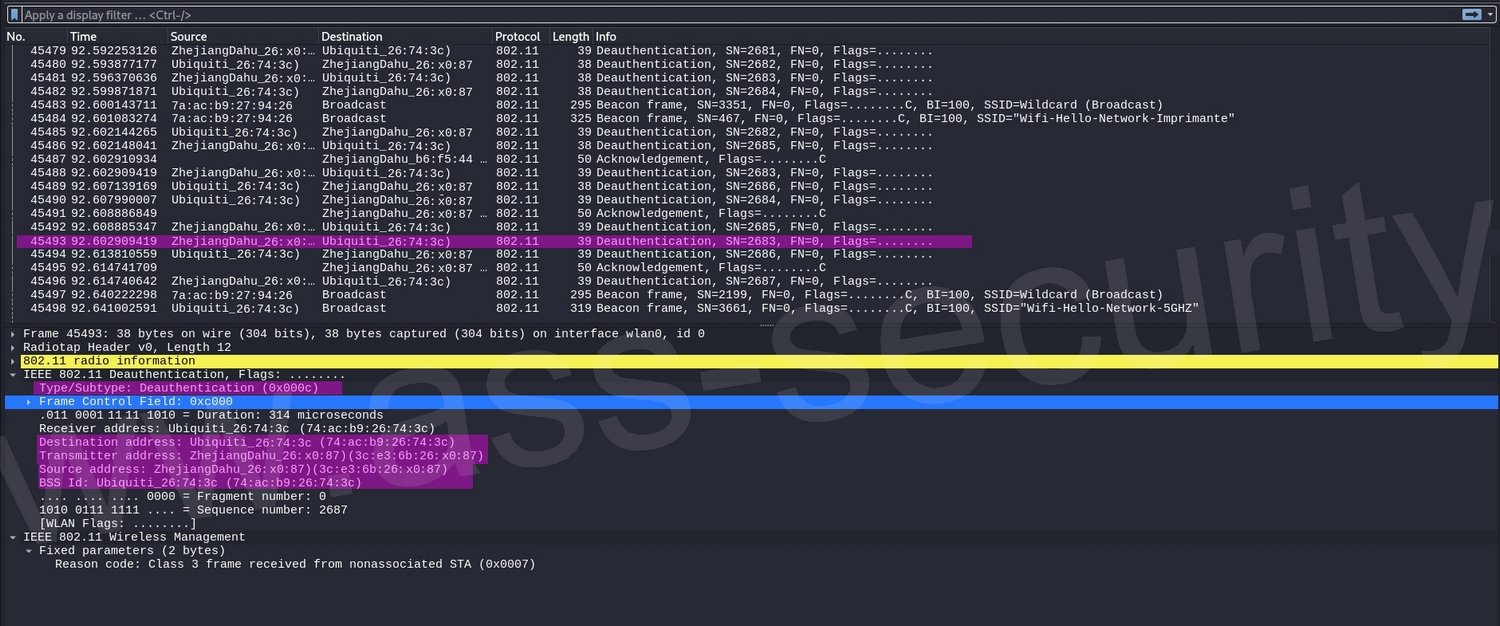

Plus subtilement, il est possible de mettre en place une attaque par « Deauth » qui ciblerait exclusivement certaines adresses MAC liées à un unique fabricant sur le réseau. Nous pourrions ainsi automatiser des attaques plus évoluées à destination de certaines marques de caméras de surveillance présentes sur le réseau, en nous appuyant sur des conditions permettant un préfiltrage via les adresses MAC. Rappelons-le, les adresses MAC sont propres à chaque périphérique réseau (nos caméras Wi-Fi par exemple…) et possèdent une série d’octets unique dont les trois premiers (sur 24 bits) permettent d’identifier le fabricant afin de répondre à la standardisation mondiale de l’OUI (Organizationally Unique Identifier).

Identification du fabricant par les trois premiers octets de l’adresse MAC :

Adresse MAC : F4:B1:C2:xx:xx:xx - Zhejiang Dahua Technology Co., Ltd.

No.1199, Waterfront Road - Hangzhou, Zhejiang 310053 - CNDans notre exemple, le début de l’adresse MAC des caméras Imou & Dahua commence par F4:B1:C2 mais peut être différent selon le chipset Wi-Fi embarqué qui évolue au fil des différents modèles… Cette méthodologie beaucoup plus subtile ne sera pas documentée en détail dans cet article de blog mais aura toutefois le mérite d’être connue. Bien que plus complexe à mettre en œuvre que notre précédente attaque, celle-ci permet d’illustrer les possibilités infinies que nous offrent les attaques par Désauthentification – Deauth… Pour clore ce chapitre permettant d’aller plus loin dans le domaine de la désauthentification, soulignons qu’il existe des périphériques hardware capable d’automatiser et de préparer le terrain aux fameuses attaques « Evil Twin » ou « jumeau maléfique » visant à créer un faux point d’accès exploitable… Notons aussi les attaques Man In The Middle, soit l’homme du milieu, dans le but de dérober les clés d’authentification réseau lors de la reconnexion de la station, soit notre caméra Wi-Fi préalablement désauthentifiée. Toutefois, malgré une méthodologie d’attaque proche, nous nous éloignons de la finalité de notre article dont nous avons découvert cette attaque de manière bien plus académique, en distillant chaque opération à des fins éducatives dans le but d’assimiler les risques inhérents liés aux produits 100% Wi-Fi…

Brouillage, Hack & Neutralisation des caméras Wi-Fi | Sécurité des trames de management devenant chiffrées en découvrant les standards 802.11w & WPA3…

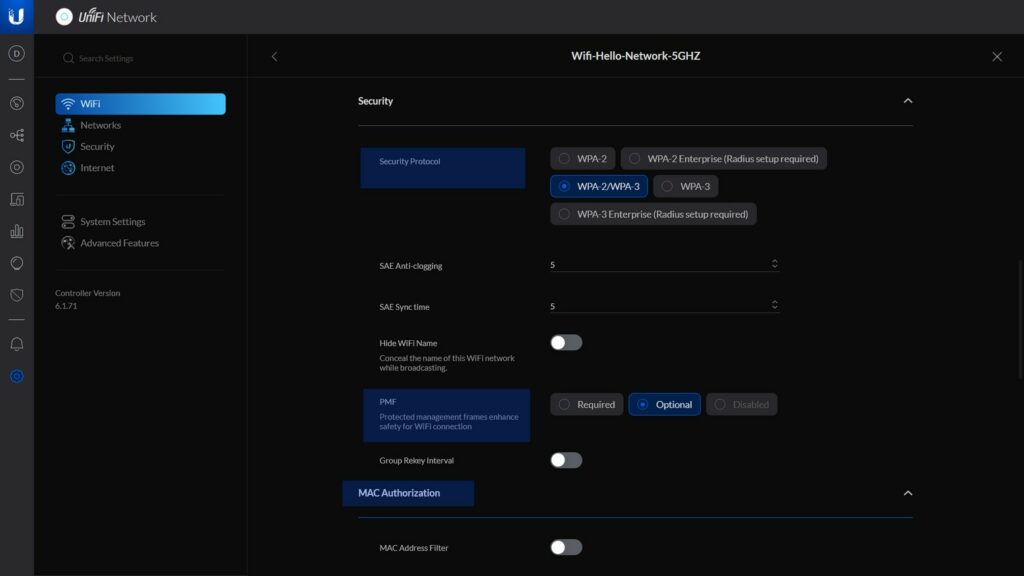

L’arrivée en juillet 2008 de la norme WiFi 802.11w intégrant les trames de gestion sécurisée « Protected Management Frames (PMF) » permet, tout comme le protocole WPA3 (initié en 2018), d’ajouter une couche de chiffrement dans ces fameuses trames de maintenance. Cela rend certes l’interception toujours possible, à défaut de l’usurpation devenant impossible. Cette mise à jour du standard IEEE 802.11 évite les attaques par désauthentification mais nécessite pour son bon fonctionnement, une pleine compatibilité des deux parties à ce protocole (la station et le point d’accès – PA). Pour cet article, nous avons étudié en détail le chipset Wi-Fi de la caméra sans fil Imou Rex 3D dont les spécificités la cantonnent à une très classique connectivité b/g/n associée à WPA2. De référence SV6355, le SoC Wi-Fi conçu par le fabricant iCommsemi se montre extrêmement complet avec la prise en charge des standards WEP/WPA/WPA2/WPA3, le WiFi 6 802.11b/d/e/i/g/n/ax/w ainsi que la communication Bluetooth 5.0…

Très étonnant… Autant dire que les caméras sont volontairement « bridées » sur certains volets dans le but d’optimiser la rapidité de connexion, excluant finalement les enjeux tarifaire. Je ne vois que ça comme réponse tangible face à un matériel largement capable de prendre en charge la sécurité des trames de gestion sécurisées comme nous le voyons avec cette Imou Rex 3D et qui pourtant, reste sur du WPA2. Pour continuer dans cette logique, un simple petit tour sur le site internet des fabricants confirmera que rares sont les caméras compatibles avec les derniers standards de sécurité, la plupart ne prenant en charge que les protocoles Wi-Fi IEEE b/g/n, optimisant ainsi les coûts ainsi que la rapidité d’exécution puisqu’il n’y a pas de couche supplémentaire de sécurité. Les fabricants ayant largement amorti leurs vieilles architectures cantonnées exclusivement au Wi-Fi b/g/n, il est temps de rentrer dans une nouvelle ère à ce sujet. Rappelons que pour un déploiement efficace de WPA3, il est nécessaire que la partie point d’accès et la station (caméra) prennent en charge ce protocole, et à ce petit jeu, rares sont les fabricants de caméras Wi-Fi à proposer cette pleine compatibilité (hormis une certaine Google Nest, tp-link Tapo C225 etc….). N’hésitez pas à commenter à ce sujet.

Pour comprendre en toute simplicité le fonctionnement du mécanisme de sécurité des trames de gestion sécurisées, notons que la norme 802.11w/WPA3 inclut dans chaque trame de gestion envoyée, un message de type « Message Integrity Check (MIC) », permettant de vérifier l’intégrité de cet échange et ainsi de débusquer les fameuses trames de gestion usurpées. Pour conclure ce volet, il est presque étonnant que cette norme ne se soit pas standardisée et déployée nativement sur chaque routeur. Certes, la phase de chiffrement/déchiffrement des trames échangées entre le PA et le périphérique WPA3 ralentit d’environ 15 à 20 % les échanges, devenant fatalement vite rédhibitoire en environnement Wi-Fi. C’est un peu comme les objets connectés qui s’abstiennent d’une couche sécuritaire trop élevée, ce qui obligerait de facto, la nécessité un hardware plus musclé, pour assurer cette tâche supplémentaire… Notons également que les attaques par désauthentification restent marginales et sont donc moins prises en compte, moins considérées ou jugées essentielles pour la standardisation d’un protocole au sein d’un produit.

Brouillage, Hack & Neutralisation des caméras Wi-Fi par attaque Deauth | Conclusion, vulnérabilités & prise de conscience face à cette menace lié au standard Wi-Fi…

Comme nous l’avons vu, les attaques par désauthentification (Deauth) sont tout à fait tangibles et ne relèvent pas de la science-fiction pour la neutralisation des caméras. Nous avons pu les découvrir de manière quelque peu académique, mais hélas il existe des méthodes 100 % automatisées basées sur des architectures ESP8266 permettant avec peu d’efforts, d’orchestrer voir d’industrialiser de véritables attaques certes, moins précises mais tout aussi efficace pour neutraliser une caméra. Avant d’écrire cet article, j’ai toutefois longuement réfléchi, car il n’est jamais anodin de parler des vulnérabilités de manière publique. À mon humble avis, il est important dans une ère du tout numérique, que les consommateurs, les utilisateurs ou même les installateurs qui nous lisent, comprennent certains mécanismes et vulnérabilités liés aux différents protocoles. À noter que les méthodes documentées dans cet article sont connues depuis plusieurs années et ne sont donc pas des révélations type Zero Day. Toutes les attaques ont bien sûr été perpétrées sur un réseau privé pour les tests, restant ainsi dans un cadre légal strict car totalement illégal rappelons-le. Notons que même la meilleure des caméras Wi-Fi ne pourra résister aux attaques de désauthentification, sauf si l’on s’appuie sur le combo point d’accès sans fil & caméras compatibles avec le protocole Wi-Fi 802.11w et/ou WPA3, bénéficiant d’un niveau de sécurité supplémentaire sur la partie trame de gestion (Cadres de gestion sans fil protégé – PMF). Une sécurité supplémentaire rendant caduque l’attaque que j’ai démontrée à travers cet article mais n’oublions pas, un produit WPA3 seul est inutile si le reste est basé sur WPA1 ou 2…

Le protocole Wi-Fi 802.11w est-il pour autant généralisé ? Oui, avec l’arrivée en 2014 du standard 802.11ac, plus familièrement connu sous le nom de Wi-Fi 5, intégrant une certaine sécurité. Toutefois, le Wi-Fi 5 ne couvre que la bande du 5 GHz, excluant la bande des 2,4 GHz, reconnue pour ses performances en matière de portée et très utilisée par les équipements de sécurité tels que les systèmes d’alarme, visiophones connectés et bien sûr nos caméras de vidéosurveillance. Dès lors, l’usage du Wi-Fi 5 perd de son intérêt, sauf pour certaines caméras capables de prendre en charge la technologie 5 GHz et notons qu’elles se font plutôt rares… (voir le test de la caméras 2,5 K IMOU Cell 2 – 5GHz). Alors que faire ? Pourquoi ne pas se diriger vers le protocole Wi-Fi 6 (802.11ax) fraîchement sorti en 2021, qui apporte une prise en charge tri-bande couvrant le spectre Wi-Fi 2,4 GHz, 5 GHz et 6 GHz ?

L’informatique évolue très vite, et je ne l’apprendrai à personne, pourtant la latence dans l’utilisation des technologies de sécurité reste parfois assez impressionnante. Tout ceci me donne l’impression d’utiliser un Software de dernière génération sous Windows XP ! Sans savoir vraiment la finalité, les caméras Wi-Fi essuient souvent de nombreuses critiques. Pourtant, notons qu’elles peuvent être des alliées précieuses dans une installation, je dirais en complément d’équipements de surveillance filaires. Miser 100 % de sa sécurité sur des caméras Wi-Fi est également possible, en prenant en compte bien évidemment le bénéfice-risque qui n’est certes, pas toujours en leurs défaveurs. Il y a plus de chances que les caméras assurent un rôle sécuritaire au quotidien plutôt qu’elles ne subissent une attaque les rendant caduques en cas de cambriolage. Dans cette affaire, un peu de pragmatisme ne fera vraiment pas de mal, et se focaliser exclusivement sur les risques de neutralisation des caméras Wi-Fi serait finalement peut-être peu pertinent… La légende dit qu’il vaut mieux brouiller des œufs que des caméras… À bon entendeur & à vos commentaires !