Le domaine de la sécurité électronique, principalement celui de la vidéosurveillance et des systèmes d’alarme bénéficie de moins en moins de ce côté élitiste, fermé et verrouillé dominé par des commerciaux protocolaires au discours parfois totalement erroné ! De nos jours, le client apprécie avoir une certaine emprise sur ses systèmes de sécurité, souhaite pouvoir les piloter, les contrôler et surtout ne pas dépendre d’une tierce personne pour une simple relecture de ses caméras, la modification d’un calendrier d’évènements ou pour un simple changement de code d’accès de son système d’alarme… Le client aime se sentir libre tout en souhaitant maitriser pleinement l’usage de ses produits de sécurité. Les mœurs ont bien changé, on garde le meilleur, la qualité des produits, le savoir-faire d’une entreprise et on s’adapte aux nouvelles tendances. De nos jours, l’installateur d’alarme ou de vidéosurveillance ne se cantonne plus à sertir des BNC sur un bon vieux KX6, à faire des épissures ou à câbler des détecteurs en boucles équilibrées.

Le métier d’installateur a évolué et se dote de nouvelles expertises dans la cybersécurité, une maitrise des réseaux et surtout une compréhension logique de ceux-ci. La plupart des fabricants ont suivi cette tendance et proposent des produits parfaitement aboutis, fiables et polyvalents avec des solutions basées sur le Cloud, des systèmes d’alarme ou de vidéosurveillance capables de s’adapter aux nouvelles technologies tout en simplifiant la vie de l’utilisateur par des interfaces ergonomiques, mais aussi de l’installateur par une méthodologie d’installation simplifiée. L’avènement du tout IP a permis la généralisation des caméras mégapixels, la possibilité de procéder à de la télémaintenance distante pour tout type d’installation de manière simple et rapide et a apporté à l’utilisateur un contrôle complet de son système d’alarme ou de vidéosurveillance. Le passage au tout IP a également induit qu’il était recommandé d’adopter une hygiène d’installation stricte à base de gestion fine des privilèges, d’utilisation à outrance de mots de passe à authentification forte et d’appliquer de manière strict, les correctifs émanant des fabricants.

Connectivités pour les systèmes d’alarme / caméras : Alarme & Caméra de vidéosurveillance 3G/4G en route vers la 5G !

Les connectivités disponibles pour les systèmes d’alarme sont véritablement la révolution de cette décennie. L’avènement « du tout connecté » a littéralement bousculé les codes avec une banalisation de l’auto surveillance, la possibilité d’effectuer des levées de doute vidéo en temps réel, de prendre le contrôle de son système d’alarme, de générer des scénarios, procéder à de l’analyse vidéo et bien plus encore… L’arrivée dans les 2 à 3 années à venir de la 5G démocratisera la VOD, mais également les interactions entre les systèmes d’alarmes et de vidéosurveillance grâce au temps de latence extrêmement faible. Avec des débits de 1 Gbit/s soit 10 fois plus qu’une connexion 4G associés à un Ping n’excédant pas la milliseconde, de nouvelles applications devraient voir le jour. La 5G apportera la mobilité avec de nombreux services haut débit enrichis associer à une communication homme-machine bien plus fiable et performante pour nos systèmes d’alarme et de vidéosurveillance compatible 5G. La 5G permettra également aux caméras de vidéosurveillance d’être déployées à faibles coûts dans des zones retirées tels le domaine de l’agriculture, les parcs éoliens ou solaire par exemple.

Firmwares caméras : vers des procédures de mise à jour automatisées & simplifiées pour 2018 ?

À ce jour 2018, des milliers de caméras de vidéosurveillance de marque TRENDnet sont accessibles librement sur la Toile depuis… 2012. Une faille révélée à l’époque avait permis d’extraire du firmware un système de fichiers « Minix » contenant un répertoire « /server/cgi-bin » lié au serveur Web de la caméra contenant elle-même, un fichier incriminé nommé jpg.cgi. Un accès « anonyme » non désactivable rendant possible l’accès à de (très) nombreuses caméras à travers le monde qui possédaient même le luxe d’avoir une cartographie dédiée sur Google Maps.

TRENDnet publia immédiatement un patch correctif qui corrigea immédiatement la faille. Malheureusement, ce type de patch nécessitait une mise à jour manuelle et bon nombre d’utilisateurs ne semblent même pas avoir été au courant de l’existence de cette dite mise à jour… Une petite histoire qui est là pour démontrer l’importance des mises à jour automatiques du micro logiciel interne des produits connectés, principalement ceux des caméras de vidéosurveillance… Un programme automatisé avec certes une validation manuelle au besoin, permettrait de bénéficier d’un produit fréquemment mis à jour et ne se transformant pas en véritable « relais » plus connu sous l’appellation de Botnet ou encore Machine Zombie prêt à mener des attaques par déni de services « DDoS ».

Cybersécurité en France : Alarme certifié NF&A2P@, une certification délivré par le CNPP en collaboration avec l’ANSSI

En collaboration avec l’ANSSI pour Agence Nationale pour la Sécurité des Systèmes d’Information (voir article sur la sécurité des liaisons GSM) le CNPP a intégré récemment au sein de la certification NF&A2P le Label « Cyber ». Cette reconnaissance caractérisée par un logo « @ » sur les produits permet d’attester de la bonne capacité de résistance d’un produit de sécurité face aux attaques numériques. Tous les systèmes de sécurité (contrôle d’accès, vidéosurveillance, alarme filaire & radio…) bénéficiant d’une connectivité IP peuvent se soumettre à cette certification sans garantie de résultat bien évidemment. À ce jour (mai 2018) la centrale NEO distribuée par Tyco Security (DSC, Visonic, Bentel) bénéficie de ce label et prend dorénavant l’appellation « NEO NF&A2P@ ». Nous espérons par la suite que l’excellentissime gamme Visonic PowerMaster 10/30/33 certifié NF&A2P bénéficie également de son petit @ !

L’ANSSI véritable influenceur dans le domaine de la Cybersécurité/Sécurité en France émet de nombreux bulletin de vulnérabilité et participe grandement à aider de grande structure en effectuant de nombreuses collaborations. Face à l’ampleur et au niveau de sophistication des attaques, l’ANSSI s’affirme en tant que véritable prescripteur des bonnes règles à adopter, des bonnes informations à fournir et des bonnes méthodes à adopter que ce soit dans le domaine de la communication, le domaine gouvernemental et bien plus encore. La généralisation de ce label est une avancée majeure dans le milieu de la sécurité électronique. Un label fortement appréciable qui permet à sa juste valeur, de récompenser de manière concrète des produits de qualités tout en apportant un certain rééquilibre face à la pléthore de système de sécurité étant tout sauf sécurisé.

Autonomie des périphériques : vers des périphériques d’alarme similaires à Z-Wave 700 et ses 10 ans d’autonomie ?

La généralisation des batteries Lithium-ion au sein des systèmes d’alarme a permis d’augmenter de façon exponentielle l’autonomie des périphériques sans fils avec des durées moyennes comprises entre 3 et 8 ans pour les meilleurs périphériques d’alarme. L’amélioration significative des composants électroniques, l’optimisation des cycles réveil/mise en veille associée aux progrès des fabricants de batteries au cours de cette décennie a permis de rendre les systèmes d’alarme sans fil véritablement autonomes se rapprochant grandement de la fiabilité et d’absence de maintenance typique des systèmes d’alarme filaires. Lors du CES Consumer Electronic Show 2018 s’étant déroulé en ce début d’année à Las Vegas, le fabricant Sigma Designs à présenter sa toute nouvelle puce, la Z-Wave 700 Series Platform.

On connait le protocole radio domotique Z-Wave pour ses thermostats connectés, serrures connectées et autres objets principalement orientés domotique. Cette dernière itération digne descendante de la série Z-Wave 500 a permis de réduire de près de 80% la consommation électrique apportant ainsi aux futurs périphériques Z-Wave une autonomie de 10 ans. Cette prouesse basée sur le mode de fonctionnement FLiRS pour Frequently Listening Receiver Slave permet d’optimiser les phases de réveil/retour en veille des périphériques. Ce type de procédé basé sur des cycles réveil/veille est fréquemment utilisé pour les capteurs des systèmes d’alarme, sans arriver encore à ce type de résultat. Toutefois, dans les années qui suivent, nous devrions à la manière de Sigma Design, voir sur le marché de nombreux fabriquant, acteurs de la sécurité électronique proposer des périphériques bénéficiant d’autonomies nettement revues à la hausse…

Sécurité des échanges radio entre les périphériques/centrale | Sécurité des données utilisateurs – Brouillage / Vulnérabilité

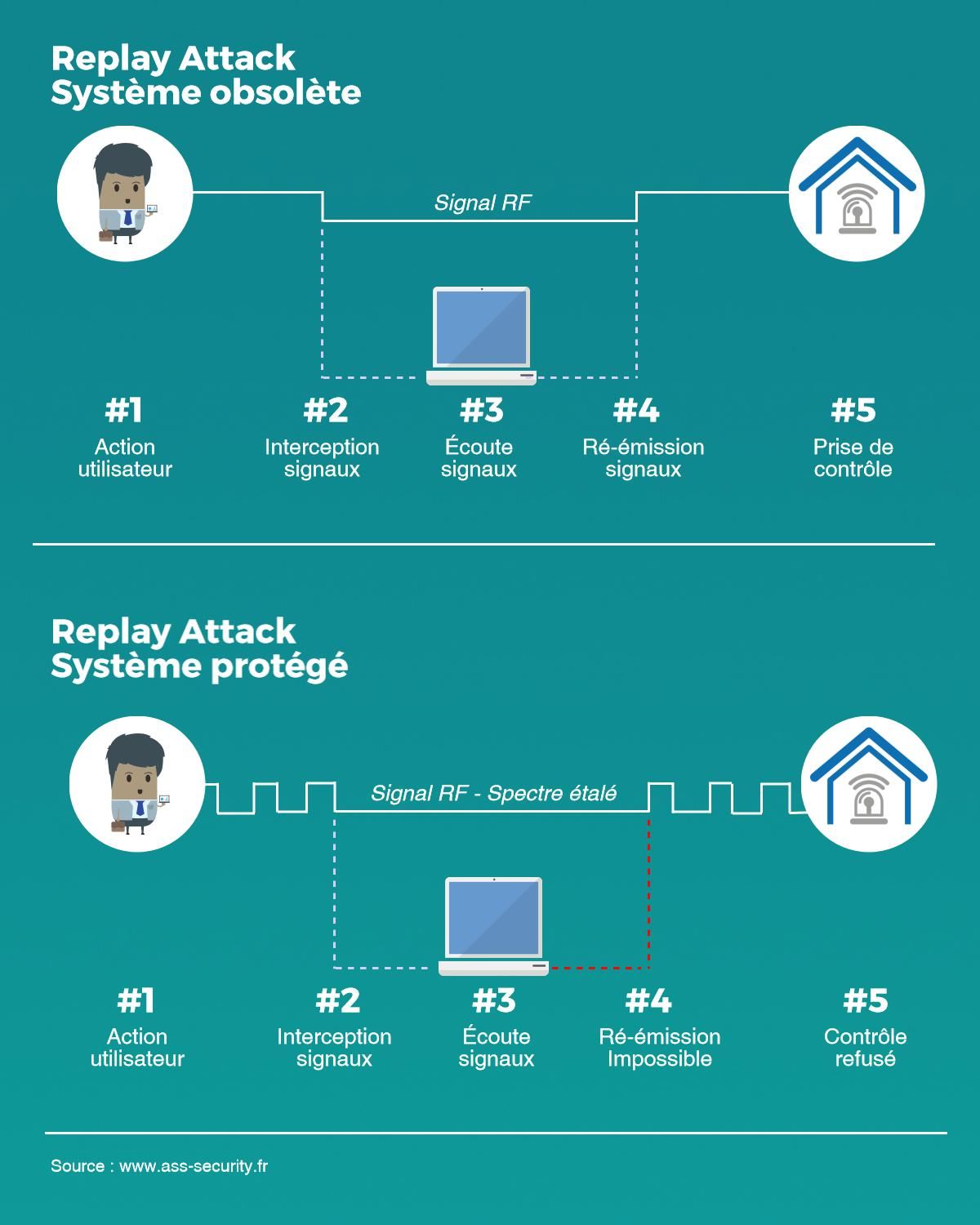

Peu de sujets abordent la transmission radio entre les périphériques composant les systèmes d’alarme et la centrale d’alarme en elle-même. Pourtant, ce sujet à matière à discussion. Lors de notre étude sur le brouillage des systèmes d’alarme nous avions souligné les moyens de contrôle utilisés lors des échanges entre les périphériques et la centrale d’alarme. Des algorithmes de contrôle de redondance cyclique (CRC pour Cyclic Redundancy Check) permettent d’assurer une « comparaison » des signaux échangés et d’inspecté qu’il s’agit de la bonne source et non un périphérique tiers sur une fréquence identique. La qualité des transmissions « RF » effectuée dans le domaine des systèmes d’alarme sans fil est une priorité absolue pour bon nombre de fabricants. Pourtant, subsistent encore de nombreux systèmes d’alarme bénéficiant d’absence de cryptage dans les échanges RF, n’utilisant pas de méthodes dites « Rolling code » (code tournant).

À titre d’exemple, il est tout à fait possible avec certain système d’alarme, d’intercepter à l’aide d’un Dongle de type ARD Stick One/RF CAT prenant en charge les modulations ASK, OOK, GFSK, 2 -FSK, 4-FSK, MSK les signaux RF échangés lors d’une action entre l’utilisateur et la télécommande de son système d’alarme. L’interception des signaux permet sur certains systèmes d’alarme d’afficher en clair le mot de passe et le nom d’utilisateur associé à la télécommande. Pour information, ce type d’attaque n’est pas considéré ni détecté comme un brouillage avec les conséquences qui s’en suis (aucune notification ou alerte sonores, désarmement de l’alarme archivé comme légitime, etc.). À ce sujet, nous n’avons pas d’informations sur la généralisation des moyens de contrôle étant mis en œuvre par les fabricants. Il s’agit d’un domaine assez sensible et le nombre d’attaques de la sorte reste marginal, du moins sur l’hexagone…

Compatibilité/ouverture des protocoles : enfin des API disponibles pour une meilleure interopérabilité ?

Les SDK Software Developpement Kit permettent par exemple, l’intégration d’un système d’alarme ou de vidéosurveillance à un Scada (système d’acquisition de données) sont de plus en plus plébiscités bien que parfois difficile à acquérir. Dans le domaine de la vidéosurveillance, les SDK sont distribués assez simplement sur les sites des fabricants, mais ne se montrent par d’une grande utilité. En effet, la plupart des flux des caméras sont récupérables en toute simplicité à l’aide par exemple du protocole RTSP pour Real Time Streaming Protocol. Offrant ainsi un flux audio et vidéo si la caméra le permet. L’intégration d’un flux vidéo se fera ainsi de manière plutôt simple :

L’intégration de ce type de flux au sein d’une page Web, d’un logiciel développé en interne ou dans un simple lecteur vidéo ne requière pas vraiment de connaissance particulière. Concernant les systèmes d’alarme, malheureusement la récupération de diverses données émanant de ceux-ci s’avère plus compliquée. Certains fabricants proposent bien des SDK exploitables, malheureusement il se compte sur les doigts d’une main ! Leurs produits ne correspondant pas toujours à l’usage souhaité. La faible compatibilité des produits entre eux rendent la tâche difficile et oblige bien souvent à utiliser les sorties « PGM » dites à « collecteur ouvert » des systèmes d’alarme vers des modules Z-Wave eux-mêmes connectés à une box domotique par exemple.

Malheureusement et bien trop souvent, le nombre de sorties programmables est faible, et les scénarios très limités. À ce sujet, les systèmes d’alarme Paradox permettent d’apporter une certaine souplesse parfaitement adaptée à un projet de domotique. Malheureusement, si l’on reste dans une gamme de produits professionnelle, peu de compatibilité « réelle » entre des équipements connectés et les systèmes d’alarme. Nous soutenons pleinement certains fabricants ne souhaitant pas mélanger un outil de sécurité avec une solution de confort. Par contre nous regrettons que divers évènements ne puissent pas être récupérés de manière plus simple. À ce jeu, l’excellent www.github.com permet de bénéficier de sources écrites en Python par de véritables communautés de passionnés…

Facteur humain ? L’enjeu de la cybersécurité au cœur de nombreux débats, houleux parfois…

Achetez mon amulette magique et tout ira bien ! Le domaine des alarmes, de la vidéosurveillance ou encore du contrôle d’accès vire à de la pure sorcellerie au fil de ses dernières années. Véritables poupées vaudou déposées chez le client (avec une boite d’aiguille !), de nombreux systèmes de sécurité se transforment en maillon faible au sein des entreprises ou dans le domaine résidentiel… L’industrie semble moins toucher par ce fléau par la présence de service interne IT ou administrateurs réseau qui permettent de mettre quelques garde-fous à certaines méthodologies d’installation discutables. En effet, les bonnes pratiques semblent totalement absentes avec les informations d’identification laissée par défaut, des ouvertures de ports à foison sans aucune cohérence, des accès Telnet activés par défaut, des filtrages par adresse IP incohérents associés à l’installation de produit hyper Low Coast pour répondre à certains cahiers des charges souvent totalement obsolètes loin de la réalité.

Le facteur humain n’est pas le seul responsable à vrai dire. Certains fabricants ne semblent pas prendre au sérieux les enjeux de la cybersécurité. À travers des firmwares patchés disponibles 6 mois après les failles, des services reconnus pour leurs vulnérabilités laissées activées par défauts, des authentifications Telnet du type « root/vizxv » toujours exploitables, des failles comme Devil’s Ivy ayant touchées plusieurs millions de caméras dont de nombreuses caméras Axis et bien sur des BrickerBot se reproduisant à tout va ! Les caméras génériques (marques blanches) ou vendues à prix cassé sur le net sont encore plus concernées avec des failles rendant possible pour certaines l’injection de code malicieux tel du JavaScript au sein des interfaces d’administration… De nombreux espaces de discussion publique tels 4Chan et Reddit relayent de nombreuses failles quotidiennement en plus des grandes organisations de sécurité spécialistes à ce sujet. Les systèmes d’alarme quant à eux subissent moins les affres des hackeurs à la condition sine qua non de choisir un système d’alarme de qualité, possédant une certaine renommé dans le milieu…. Un choix judicieux permet réellement de bénéficier d’un système fiable à défaut de certains produits disponibles un peu partout manquant cruellement de sécurité comme nous l’avions présenté dans cet article : Sécurité et vulnérabilités des technologies P2P, UPnP & Telnet en milieu IoT. Dans un prochain article nous adopterons en détail, les bonnes manières à tenir pour la gestion de ses objets connectés.